读红蓝攻防:技术与策略20权限提升

1. 权限提升 1.1. 使用合法工具来避免告警已经成为一个总的趋势 1.2. 攻击者在这一阶段的目标是拥有实现更大目标所需的权限级别,可能是大规模删除、损坏或盗窃数据、禁用计算机...

读红蓝攻防:技术与策略14攻击方式下

1. 入侵日常设备 1.1. 最好是那些为了共享而分配了IP地址的设备 1.2. 黑客已经侵入了这些设备,尤其是打印机,因为现代打印机带有内置存储功能,并且只有基本的安全功能 1.3....

学系统集成项目管理工程师(中项)系列14_采购管理

1. 概念和术语 1.1. 采购是从项目团队外部获得产品、服务或成果的完整的购买过程 1.2. 三大类 1.2.1. 工程 1.2.2. 产品/货物 1.2.3. 服务 2. 主要过程 2.1....

读DAMA数据管理知识体系指南19数据安全概念(下)

1. 加密 1.1. 加密(Encryption)是将纯文本转换为复杂代码,以隐藏特权信息、验证传送完整性或验证发送者身份的过程 1.2. 加密数据不能在没有解密密钥或算法的情况下读取 1.3....

读DAMA数据管理知识体系指南50变革管理误区

1. 数据管理和组织变革管理 1.1. 对于大多数组织而言,改进数据管理实践需要改变人们协作的方式和对组织中数据所起作用的理解,以及他们使用数据和部署技术来支持组织流程的方式 1.2....

读红蓝攻防:技术与策略30业务连续性计划

1. 业务连续性计划 1.1. Business Continuity Plan,BCP 1.2. 重点是确保企业在安全事件或灾难发生后能够存活 1.2.1. 重点是确保业务在灾难发生后能够存活下来 1.3. B...

读红蓝攻防:技术与策略13攻击方式上

1. 危害系统 1.1. 当危害系统时,不同的黑客工具和技术被用来侵入目标系统 1.2. 从破坏关键系统到获取敏感文件的访问权限 1.3. 当前的趋势是利用系统中的漏洞 1.3.1. ...

读红蓝攻防:技术与策略32漏洞管理最佳实践

1. 漏洞策略的要素 1.1. 人员 1.1.1. 处理安全问题的团队以及参与流程和计划的员工应该在处理漏洞问题方面具有广泛的知识和专业技能 1.2. 流程 1.2.1. 进行评估的流程...

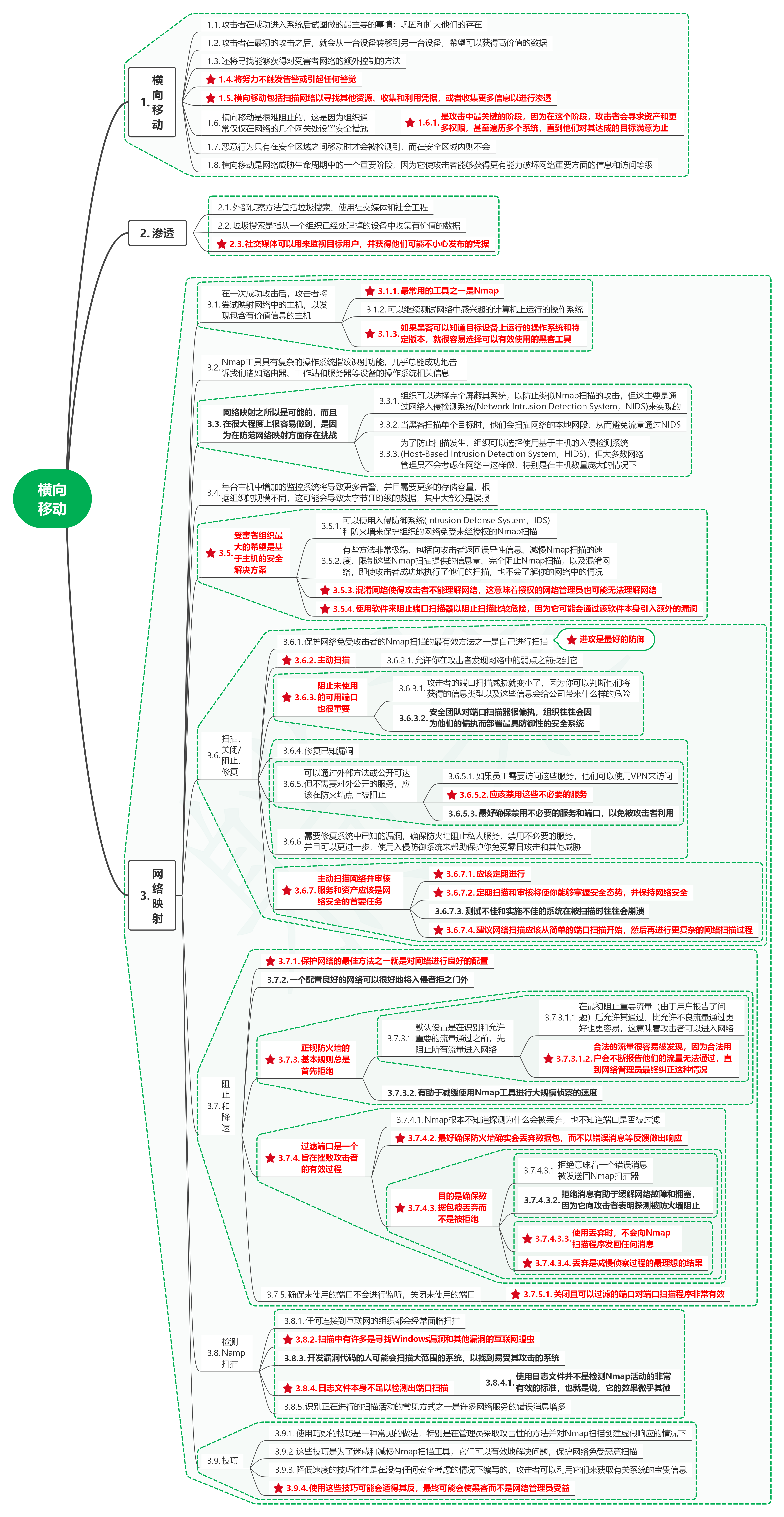

读红蓝攻防:技术与策略17横向移动

1. 横向移动 1.1. 攻击者在成功进入系统后试图做的最主要的事情:巩固和扩大他们的存在 1.2. 攻击者在最初的攻击之后,就会从一台设备转移到另一台设备,希望可以获得高价值的数...

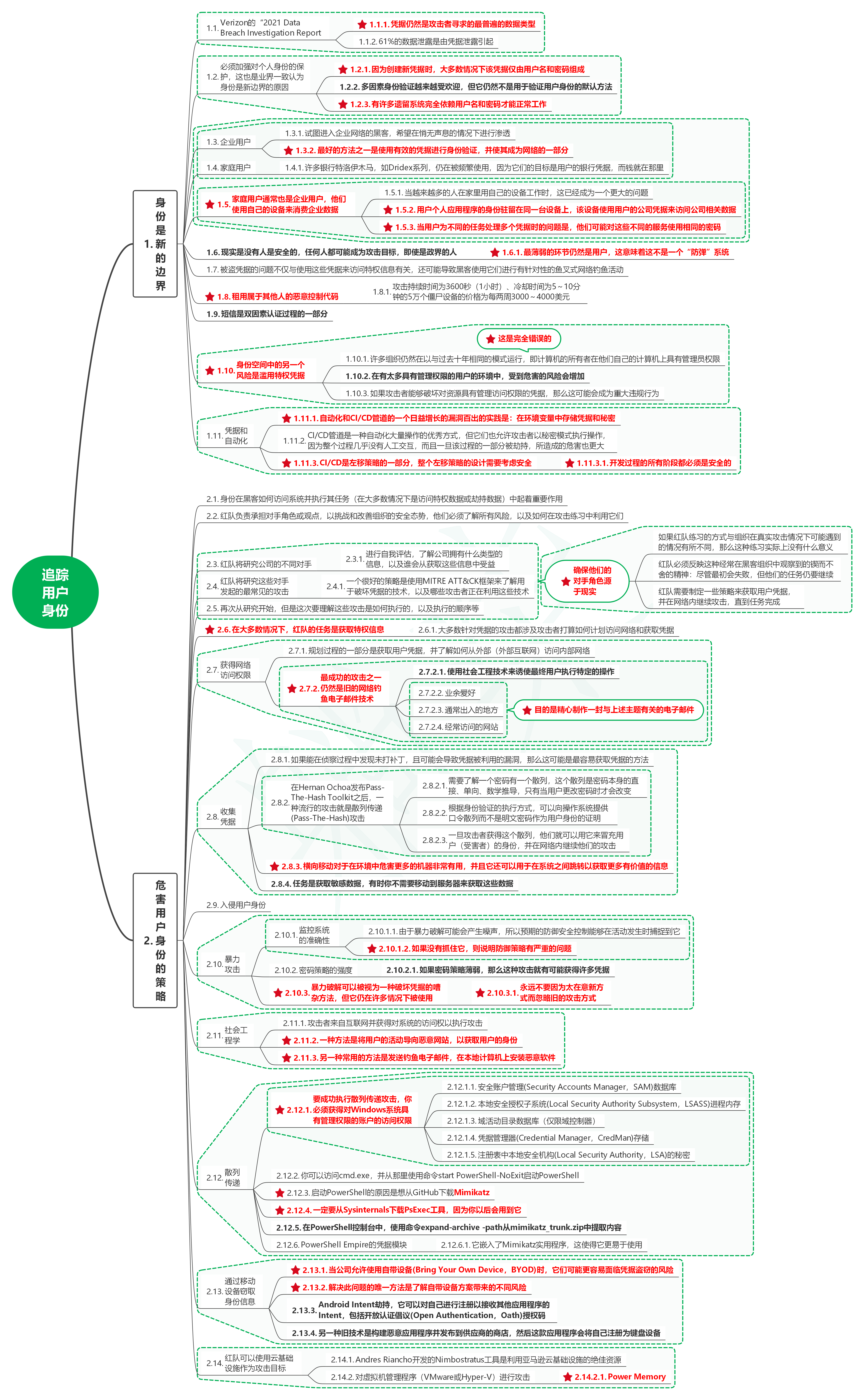

读红蓝攻防:技术与策略16追踪用户身份

1. 身份是新的边界 1.1. Verizon的“2021 Data Breach Investigation Report 1.1.1. 凭据仍然是攻击者寻求的最普遍的数据类型 1.1.2. 61%的数据泄露是由凭据泄露引起 1.2.&...