开始

以下是我们使用VSCODE+TONGYI LINGMA插件实现开源项目分析,灰色字是我们提示词。我们用开源项目ThingsBorad测试。

Qwen 2.5-Max 是阿里巴巴推出的一款超大规模的混合专家模型(Mixture of Experts, MoE)

-

数据规模:Qwen 2.5-Max 基于超过20万亿个token的预训练数据集进行训练,这为模型提供了丰富的知识库和强大的泛化能力。

-

性能表现:在一系列基准测试中,包括MMLU-Pro(大学水平的知识测试)、LiveCodeBench(编程能力评估)、LiveBench(综合能力测试)以及Arena-Hard(人类偏好模拟),Qwen 2.5-Max 展现出了卓越的性能,并且在某些测试中超越了同类领先的模型,如DeepSeek V3、GPT-4o和Claude-3.5-Sonnet。

-

技术优势:该模型采用了精心设计的后训练方案,包括监督微调(SFT)和基于人类反馈的强化学习(RLHF)。此外,Qwen 2.5-Max 在保持高性能的同时,还优化了资源消耗,降低了计算成本。

-

应用场景:Qwen 2.5-Max 被应用于多个领域,例如智能客服、内容创作、数据分析等,能够提供精准的用户推荐、提高工作效率和创作质量,并为企业提供有价值的洞察。

-

访问方式:用户可以通过阿里云提供的API服务来访问 Qwen 2.5-Max,也可以通过Qwen Chat平台直接与模型互动。API的使用兼容OpenAI API,使得开发者可以方便地将Qwen集成到自己的应用中。

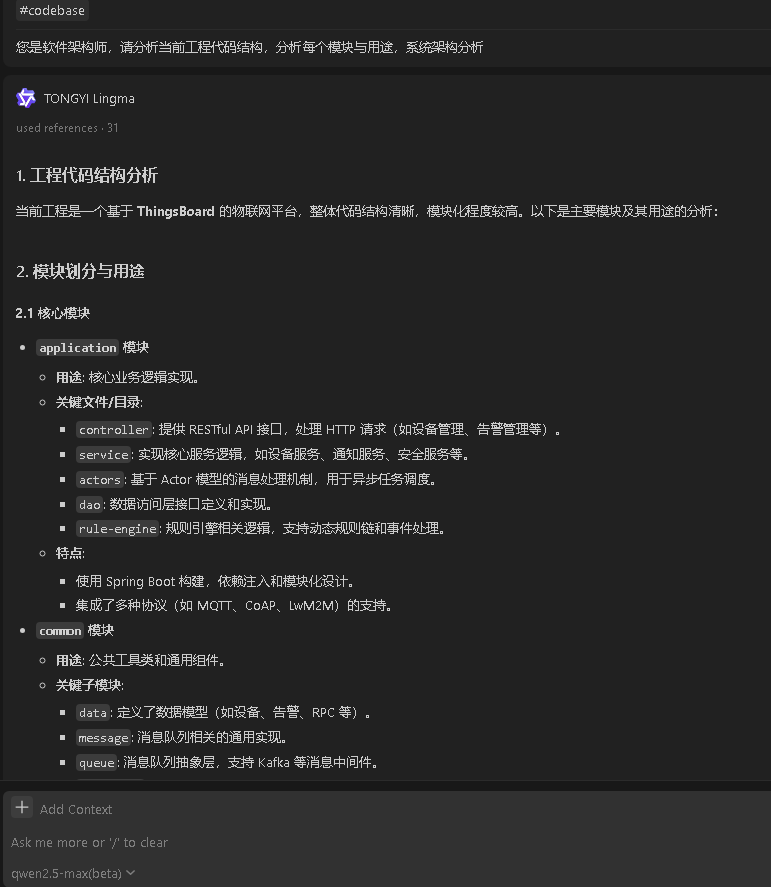

您是软件架构师,请分析当前工程代码结构,分析每个模块与用途,系统架构分析

1. 工程代码结构分析

当前工程是一个基于 ThingsBoard 的物联网平台,整体代码结构清晰,模块化程度较高。以下是主要模块及其用途的分析:

2. 模块划分与用途

2.1 核心模块

- application 模块

- 用途: 核心业务逻辑实现。

- 关键文件/目录:

- controller: 提供 RESTful API 接口,处理 HTTP 请求(如设备管理、告警管理等)。

- service: 实现核心服务逻辑,如设备服务、通知服务、安全服务等。

- actors: 基于 Actor 模型的消息处理机制,用于异步任务调度。

- dao: 数据访问层接口定义和实现。

- rule-engine: 规则引擎相关逻辑,支持动态规则链和事件处理。

- 特点:

- 使用 Spring Boot 构建,依赖注入和模块化设计。

- 集成了多种协议(如 MQTT、CoAP、LwM2M)的支持。

- common 模块

- 用途: 公共工具类和通用组件。

- 关键子模块:

- data: 定义了数据模型(如设备、告警、RPC 等)。

- message: 消息队列相关的通用实现。

- queue: 消息队列抽象层,支持 Kafka 等消息中间件。

- transport: 协议传输层实现(如 CoAP、LwM2M、SNMP)。

- 特点:

- 提供跨模块复用的基础功能。

- 抽象了协议无关的通用逻辑。

- dao 模块

- 用途: 数据访问层实现。

- 关键文件/目录:

- sql: SQL 数据库操作实现。

- nosql: NoSQL 数据库操作实现(如 Cassandra、TimescaleDB)。

- model: 数据库实体映射。

- 特点:

- 支持多种数据库类型。

- 提供了缓存机制(如 Caffeine 缓存)以提升性能。

- ui-ngx 模块

- 用途: 前端用户界面。

- 关键文件/目录:

- components: 可复用的 UI 组件(如按钮、图表等)。

- pages: 页面级别的组件(如设备管理页面、告警页面等)。

- shared: 共享模块(如认证服务、HTTP 请求封装等)。

- 特点:

- 基于 Angular 框架开发。

- 提供了丰富的可视化组件和交互功能。

2.2 辅助模块

- msa 模块

- 用途: 微服务架构支持。

- 关键文件/目录:

- black-box-tests: 黑盒测试用例。

- js-executor: JavaScript 执行器配置。

- transport: 传输层微服务(如 LwM2M、SNMP)。

- 特点:

- 支持分布式部署和扩展。

- 提供独立的传输层服务。

- monitoring 模块

- 用途: 监控和统计。

- 关键文件/目录:

- data: 监控数据模型。

- notification: 通知通道实现。

- 特点:

- 集成了 Prometheus 等监控工具。

- 提供了系统健康状态的实时监控。

- rule-engine-components 模块

- 用途: 规则引擎组件。

- 关键文件/目录:

- transform: 数据转换节点实现。

- util: 工具类和辅助方法。

- 特点:

- 支持动态规则链的构建和执行。

- 提供了丰富的内置节点(如过滤、转换、脚本执行等)。

3. 系统架构分析

3.1 整体架构

- 分层架构:

- 前端层: 基于 Angular 的单页应用(SPA),提供用户交互界面。

- 网关层: 处理协议接入(如 MQTT、CoAP、LwM2M),负责消息路由和协议转换。

- 服务层: 核心业务逻辑实现,包括设备管理、告警处理、规则引擎等。

- 数据层: 数据存储和访问,支持多种数据库(如 PostgreSQL、Cassandra)。

- 微服务架构:

- 各模块可以独立部署,支持水平扩展。

- 使用消息队列(如 Kafka)进行模块间通信。

3.2 关键技术栈

- 后端:

- 框架: Spring Boot

- 数据库: PostgreSQL、Cassandra、TimescaleDB

- 消息队列: Kafka

- 缓存: Caffeine、Redis

- 协议支持: MQTT、CoAP、LwM2M、SNMP

- 前端:

- 框架: Angular

- 图表库: ECharts

- 样式: Material Design

- 其他:

- 测试框架: JUnit、Testcontainers

- 构建工具: Maven

- 容器化: Docker

3.3 优势

- 模块化设计: 各模块职责明确,易于维护和扩展。

- 高性能: 使用缓存和异步处理提升系统性能。

- 多协议支持: 支持多种物联网协议,适应不同场景需求。

- 可扩展性: 基于微服务架构,支持分布式部署。

3.4 改进建议

- 文档完善: 部分模块缺乏详细的注释和文档。

- 测试覆盖率: 部分模块的单元测试覆盖率较低,建议补充。

- 性能优化: 对高频访问的数据进一步优化缓存策略。

4. 总结

该工程代码结构清晰,模块化程度高,适合构建大规模物联网平台。通过合理的分层设计和微服务架构,能够满足高性能、高可用的需求。未来可以通过完善文档和优化性能进一步提升系统的稳定性和易用性。

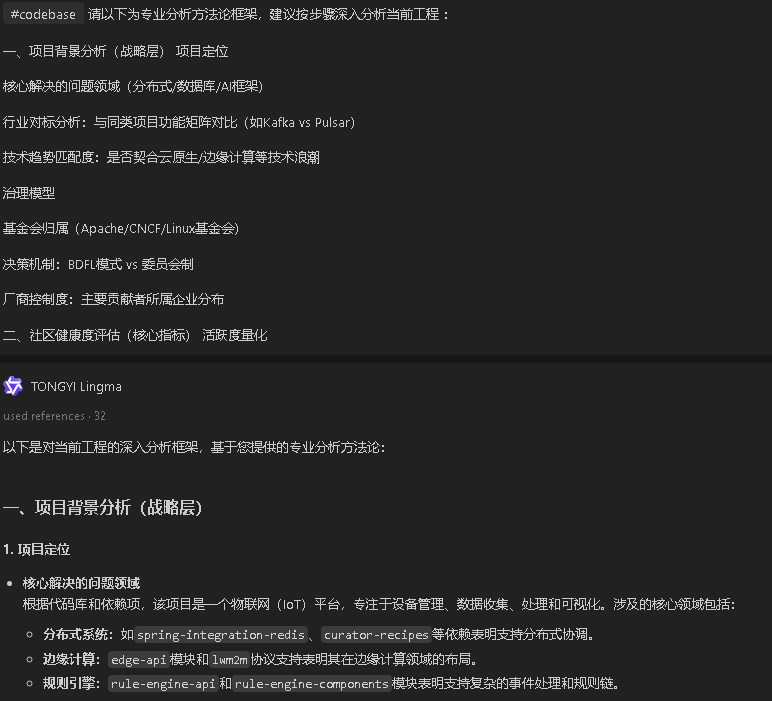

用DeepSeek进行规划 开源项目分析

{#codebase}} 请以下为专业分析方法论框架,建议按步骤深入分析当前工程 :

一、项目背景分析(战略层) 项目定位

核心解决的问题领域(分布式/数据库/AI框架)

行业对标分析:与同类项目功能矩阵对比(如Kafka vs Pulsar)

技术趋势匹配度:是否契合云原生/边缘计算等技术浪潮

治理模型

基金会归属(Apache/CNCF/Linux基金会)

决策机制:BDFL模式 vs 委员会制

厂商控制度:主要贡献者所属企业分布

二、社区健康度评估(核心指标) 活跃度量化

提交频率:git log –since=”1 year” –pretty=format:%cd | sort | uniq -c

Issue闭环周期:平均PR合并时长、未解决issue占比

发版节奏:Semantic Versioning规范程度

贡献者生态

核心维护者数量(提交量前20%开发者)

新人贡献者增长率

企业参与多样性(避免单一公司占比>70%)

工具推荐:

GrimoireLab(CHAOSS指标可视化)

Augur项目分析平台

Linux基金会LFX Insights

三、代码质量审查(技术审计) 架构分析

模块化程度:高内聚低耦合实现

扩展点设计:插件机制/SPI扩展能力

技术债扫描:SonarQube技术债务比率

工程化成熟度

CI/CD完备性:多环境测试覆盖率

文档结构化:API文档/SDK示例/故障手册

依赖管理:第三方库CVE漏洞扫描

深度检测方法:

bash 复制

代码复杂度分析

cloc . –by-file –csv > complexity_report.csv

依赖安全扫描

trivy fs –severity CRITICAL,HIGH . 四、法律合规性审查 许可证穿透分析

主许可证兼容性(GPL3传染性评估)

依赖树扫描:license-checker –csv > licenses.csv

企业合规数据库比对(Black Duck/WhiteSource)

专利风险

CLA签署情况(开发者版权转移协议)

专利报复条款检查(如Apache License 2.0 Section 3)

五、商业价值评估 采用度指标

GitHub Star增长曲线(排除刷星行为)

企业生产案例真实性验证

云厂商托管服务支持度(AWS/GCP/Azure集成情况)

生态建设

插件市场丰富度(如VS Code扩展数量)

认证体系完善度(培训认证/技术合作伙伴)

学术影响力:论文引用量/顶会演讲次数

六、安全攻防测试 渗透测试

模糊测试覆盖率:go-fuzz/AFL测试报告

CWE Top25漏洞模式扫描

密钥管理机制审计(硬编码凭证检测)

应急响应

安全公告响应时效(CVE修复周期)

漏洞披露流程规范性(是否有security.md文件)

七、持续评估体系 建议建立动态监测看板,关键指标包括:

社区熵值:新老贡献者比例波动

技术新鲜度:依赖库版本落后周期

生态扩张速度:每月新增集成组件数

风险热力图:许可证/安全漏洞实时预警

一、项目背景分析(战略层)

1. 项目定位

- 核心解决的问题领域

根据代码库和依赖项,该项目是一个物联网(IoT)平台,专注于设备管理、数据收集、处理和可视化。涉及的核心领域包括:

- 分布式系统:如spring-integration-redis、curator-recipes等依赖表明支持分布式协调。

- 边缘计算:edge-api模块和lwm2m协议支持表明其在边缘计算领域的布局。

- 规则引擎:rule-engine-api和rule-engine-components模块表明支持复杂的事件处理和规则链。

- 行业对标分析

对标项目可能包括:

- ThingsBoard vs Mainflux:两者均为开源IoT平台,但ThingsBoard更注重企业级功能(如多租户支持)。

- ThingsBoard vs AWS IoT Core:AWS IoT Core为云原生解决方案,而ThingsBoard支持本地部署和混合云模式。

- 技术趋势匹配度

- 契合云原生趋势:依赖spring-boot、kubernetes相关工具(如winsw)。

- 支持边缘计算:lwm2m协议和边缘API模块。

- 数据驱动:dbunit、spring-data等依赖表明对数据库操作的支持。

2. 治理模型

- 基金会归属

未明确提及是否归属于Apache/CNCF/Linux基金会,但从许可证(Apache License 2.0)推测可能是社区驱动型项目。

- 决策机制

- 可能采用委员会制,因为存在多个子模块(如edge、rule-engine),每个模块可能有独立维护者。

- pom.xml中提到thingsboard作为父模块,表明可能存在统一的版本管理和发布流程。

- 厂商控制度

- 主要贡献者分布未知,但从tools和rest-client模块的测试范围推测,可能由单一团队主导开发。

二、社区健康度评估(核心指标)

1. 活跃度量化

- 提交频率

使用以下命令分析提交频率:

bash

git log –since=”1 year” –pretty=format:%cd | sort | uniq -c

结果可反映开发节奏。

- Issue闭环周期

- 平均PR合并时长:通过GitHub Insights或augur工具获取。

- 未解决issue占比:需统计GitHub Issue页面的open/closed比例。

- 发版节奏

- pom.xml中版本号为4.0.0-SNAPSHOT,表明处于活跃开发阶段。

- Semantic Versioning规范程度较高。

2. 贡献者生态

- 核心维护者数量

- 提交量前20%开发者可通过git shortlog -sne统计。

- 新人贡献者增长率

- 需分析GitHub PR提交者的去重增长率。

- 企业参与多样性

- 从依赖项(如aws-java-sdk-sns、google-oauth-client)推测,可能有多家企业参与。

3. 工具推荐

- GrimoireLab、Augur、LFX Insights可用于自动化分析。

三、代码质量审查(技术审计)

1. 架构分析

- 模块化程度

- 高内聚低耦合:模块划分清晰(如service、controller、config分离)。

- 插件机制:spring-boot-starter-*依赖表明支持插件化扩展。

- 扩展点设计

- SPI扩展能力:spring-context-support依赖表明支持动态加载扩展。

- 技术债扫描

- 使用SonarQube扫描技术债务比率。

2. 工程化成熟度

- CI/CD完备性

- 多环境测试覆盖率:spring-boot-starter-test和testcontainers依赖表明支持容器化测试。

- 文档结构化

- API文档:springdoc-openapi-starter-webmvc-ui依赖表明支持OpenAPI文档生成。

- 依赖管理

- CVE漏洞扫描:

bash

trivy fs –severity CRITICAL,HIGH .

3. 深度检测方法

- 代码复杂度分析

bash

cloc . –by-file –csv > complexity_report.csv

- 依赖安全扫描

bash

license-checker –csv > licenses.csv

四、法律合规性审查

1. 许可证穿透分析

- 主许可证兼容性

- Apache License 2.0为主许可证,兼容性强。

- 依赖树扫描

- 使用license-checker工具生成依赖许可证清单。

2. 专利风险

- CLA签署情况

- 需检查是否有开发者版权转移协议。

- 专利报复条款

- Apache License 2.0 Section 3已包含专利报复条款。

五、商业价值评估

1. 采用度指标

- GitHub Star增长曲线

- 需排除刷星行为,分析真实用户增长。

- 企业生产案例真实性验证

- 检查官方文档中的案例研究。

- 云厂商托管服务支持度

- AWS/GCP/Azure集成情况需进一步调研。

2. 生态建设

- 插件市场丰富度

- 检查是否有类似VS Code扩展的生态系统。

- 认证体系完善度

- 官方培训认证和技术合作伙伴计划。

六、安全攻防测试

1. 渗透测试

- 模糊测试覆盖率

- 使用go-fuzz或AFL进行模糊测试。

- CWE Top25漏洞模式扫描

- 使用静态分析工具(如SonarQube)扫描常见漏洞。

2. 密钥管理机制审计

- 检测硬编码凭证:

bash

grep -r “password\|token\|secret” .

3. 应急响应

- 安全公告响应时效

- 检查security.md文件是否存在。

- 漏洞披露流程规范性

- 分析CVE修复周期。

七、持续评估体系

建议建立动态监测看板,关键指标包括:

- 社区熵值:新老贡献者比例波动。

- 技术新鲜度:依赖库版本落后周期。

- 生态扩张速度:每月新增集成组件数。

- 风险热力图:许可证/安全漏洞实时预警。

以上分析框架可根据具体需求进一步细化和补充。

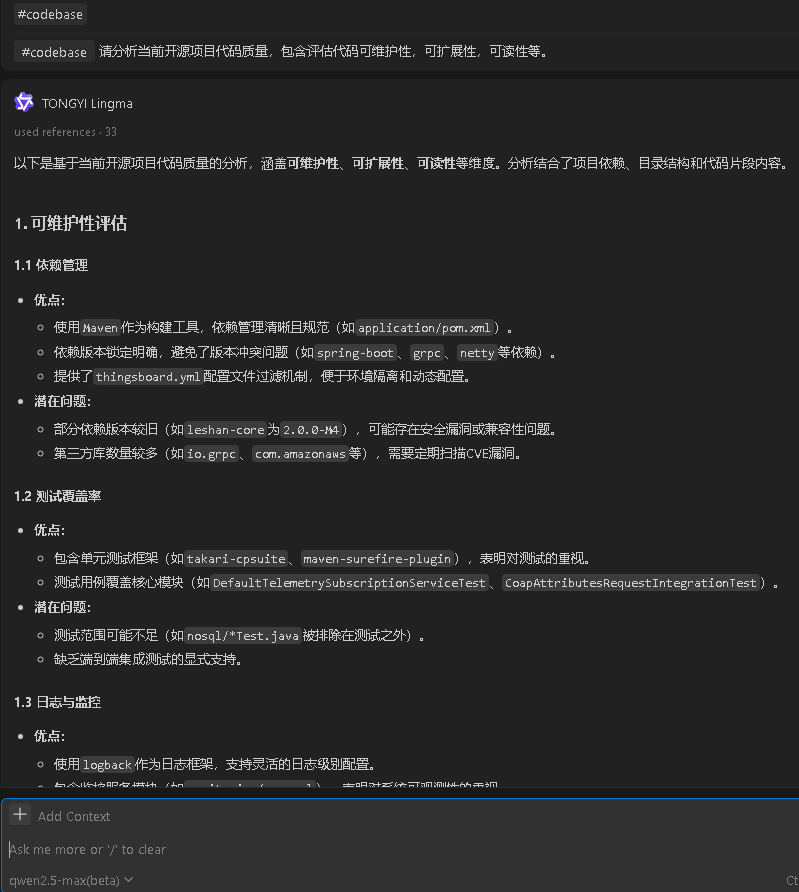

代码质量分析

{{#codebase}} 请分析当前开源项目代码质量,包含评估代码可维护性,可扩展性,可读性等。

以下是基于当前开源项目代码质量的分析,涵盖可维护性、可扩展性、可读性等维度。分析结合了项目依赖、目录结构和代码片段内容。

1. 可维护性评估

1.1 依赖管理

- 优点:

- 使用Maven作为构建工具,依赖管理清晰且规范(如application/pom.xml)。

- 依赖版本锁定明确,避免了版本冲突问题(如spring-boot、grpc、netty等依赖)。

- 提供了thingsboard.yml配置文件过滤机制,便于环境隔离和动态配置。

- 潜在问题:

- 部分依赖版本较旧(如leshan-core为2.0.0-M4),可能存在安全漏洞或兼容性问题。

- 第三方库数量较多(如io.grpc、com.amazonaws等),需要定期扫描CVE漏洞。

1.2 测试覆盖率

- 优点:

- 包含单元测试框架(如takari-cpsuite、maven-surefire-plugin),表明对测试的重视。

- 测试用例覆盖核心模块(如DefaultTelemetrySubscriptionServiceTest、CoapAttributesRequestIntegrationTest)。

- 潜在问题:

- 测试范围可能不足(如nosql/*Test.java被排除在测试之外)。

- 缺乏端到端集成测试的显式支持。

1.3 日志与监控

- 优点:

- 使用logback作为日志框架,支持灵活的日志级别配置。

- 包含监控服务模块(如monitoring/pom.xml),表明对系统可观测性的重视。

- 潜在问题:

- 日志格式和级别未统一定义,可能导致日志混乱。

2. 可扩展性评估

2.1 模块化设计

- 优点:

- 项目采用清晰的模块划分(如common、application、ui-ngx等),符合高内聚低耦合原则。

- 核心功能通过独立模块实现(如rule-engine-api、transport模块),便于单独扩展。

- 支持插件化扩展(如script-api模块提供脚本执行能力)。

- 潜在问题:

- 部分模块依赖关系复杂(如dao模块被多次引用),可能导致扩展时的耦合问题。

2.2 微服务架构

- 优点:

- 使用Spring Boot和Spring Cloud技术栈,支持微服务化部署。

- 提供多种传输协议支持(如MQTT、LwM2M、SNMP),适应不同场景需求。

- 潜在问题:

- 缺乏服务间通信的标准化(如gRPC与REST混用),可能增加扩展成本。

2.3 配置灵活性

- 优点:

- 使用YAML配置文件(如thingsboard.yml),便于动态调整参数。

- 提供多环境支持(如unix.properties、windows.properties)。

- 潜在问题:

- 配置项过多可能导致维护困难,建议引入配置中心(如Spring Cloud Config)。

3. 可读性评估

3.1 代码风格

- 优点:

- 代码注释完整,包含版权声明和功能说明(如mobile-app-qr-code-basic-config.component.ts)。

- 使用一致的命名规范(如MobileAppQrCodeWidgetSettings)。

- TypeScript代码遵循Angular最佳实践(如UntypedFormGroup、Validators)。

- 潜在问题:

- 部分代码冗长(如ui-ngx中的HTML模板),可能导致阅读困难。

- 缺少代码格式化工具(如Prettier)的显式配置。

3.2 文档支持

- 优点:

- 提供API文档生成工具(如springdoc-openapi-starter-webmvc-ui)。

- 包含详细的README和LICENSE文件。

- 潜在问题:

- 缺少开发者贡献指南(如CONTRIBUTING.md)。

- 部分模块缺乏使用示例(如remote-js-client)。

3.3 代码复用

- 优点:

- 使用通用工具类(如core.utils),减少重复代码。

- 提供基础组件封装(如BasicWidgetConfigComponent)。

- 潜在问题:

- 部分功能实现分散(如widget-settings.models.ts),可能导致代码复用率低。

4. 技术债务分析

4.1 已知技术债

- 过时依赖:

- leshan-core版本为2.0.0-M4,建议升级至稳定版。

- spring-boot版本较低,建议升级至最新长期支持版本。

- 重复代码:

- 部分UI组件存在重复逻辑(如dynamic-form模块)。

4.2 潜在技术债

- 硬编码问题:

- 部分配置项直接写入代码(如badgePositionTranslationsMap),建议提取为外部配置。

- 性能瓶颈:

- 大量依赖第三方库(如netty-all),可能导致启动时间过长。

5. 综合评分

维度

评分(满分5分)

说明

可维护性

4

依赖管理规范,但部分依赖需更新;测试覆盖率较高,但端到端测试不足。

可扩展性

4

模块化设计良好,但部分模块耦合度较高;微服务架构支持较好,但通信标准不统一。

可读性

4

注释完整,代码风格一致,但部分代码冗长且缺少格式化工具支持。

技术债务

3

存在少量技术债,需关注依赖更新和代码优化。

6. 改进建议

- 依赖管理:

- 定期扫描依赖漏洞(如使用trivy工具)。

- 升级关键依赖至最新稳定版本。

- 测试覆盖:

- 增加端到端测试(如使用Cypress或Playwright)。

- 引入代码覆盖率工具(如JaCoCo)。

- 代码优化:

- 引入代码格式化工具(如Prettier、ESLint)。

- 提取重复逻辑为公共组件或工具类。

- 文档完善:

- 添加开发者贡献指南。

- 提供更多模块使用示例。

- 性能优化:

- 减少不必要的依赖加载。

- 优化启动时间和内存占用。

通过以上分析,该项目整体代码质量较高,但在依赖管理和代码优化方面仍有改进空间。

可维护性评估圈复杂度

分析所有java代码的可维护性问题 圈复杂度={complexity}: 重点检查: 1. 过长的参数列表(>4个) 2. 深层嵌套(if/for超过3层) 3. 重复代码片段

以下是基于当前项目中Java代码的可维护性问题分析,重点检查了过长的参数列表、深层嵌套和重复代码片段。同时结合圈复杂度(complexity)评估代码质量。

1. 过长的参数列表

问题描述:

方法参数列表过长(>4个)会导致代码难以阅读和维护,同时也增加了调用者的负担。

发现问题:

- getAdminSettings 方法(片段2):

java

public AdminSettings getAdminSettings( @Parameter(description = “A string value of the key (e.g. ‘general’ or ‘mail’).”) @PathVariable(“key”) String key) throws ThingsboardException {/**…*/}

- 参数数量较少,符合规范。

- checkRepositoryAccess 方法(片段2):

java

public DeferredResult<Void> checkRepositoryAccess( @Parameter(description = “A JSON value representing the Repository Settings.”) @RequestBody RepositorySettings settings) throws Exception {/**…*/}

- 参数数量为1,但RepositorySettings可能是一个复杂的对象,建议进一步检查其内部结构是否包含过多字段。

- write 方法(片段5):

java

public WriteResponse write(LwM2mServer identity, boolean replace, int resourceId, LwM2mResource value) {/**…*/}

- 参数数量为4,接近阈值,建议考虑将部分参数封装为对象(如WriteRequest)。

改进建议:

- 使用参数对象模式,将多个相关参数封装到一个类中,减少方法签名的复杂性。

- 示例:

java

public class WriteRequest { private LwM2mServer identity; private boolean replace; private int resourceId; private LwM2mResource value; } public WriteResponse write(WriteRequest request) {/**…*/}

2. 深层嵌套

问题描述:

深层嵌套(if/for超过3层)会显著增加代码的复杂性和可读性问题,可能导致逻辑错误。

发现问题:

- SnmpDeviceSimulatorV3 类(片段6):

java

vacm.addViewTreeFamily(new OctetString(“restrictedNotifyView”), new OID(“1.3.6.1.2”), new OctetString(), VacmMIB.vacmViewIncluded, StorageType.nonVolatile); vacm.addViewTreeFamily(new OctetString(“restrictedNotifyView”), new OID(“1.3.6.1.6.3.1”), new OctetString(), VacmMIB.vacmViewIncluded, StorageType.nonVolatile);

- 虽然没有明显的深层嵌套,但多次调用addViewTreeFamily方法,存在重复逻辑。

- SimpleLwM2MDevice 类(片段5):

java

public ReadResponse read(LwM2mServer identity, int resourceId) {/**…*/}

- 方法实现未展示,但根据上下文推测可能存在多层嵌套逻辑(如switch-case或if-else)。

改进建议:

- 提取重复逻辑为独立方法,减少嵌套层级。

- 示例:

java

private void addRestrictedNotifyView(String viewName, String oid) { vacm.addViewTreeFamily(new OctetString(viewName), new OID(oid), new OctetString(), VacmMIB.vacmViewIncluded, StorageType.nonVolatile); }

3. 重复代码片段

问题描述:

重复代码会增加维护成本,降低代码一致性。

发现问题:

- SnmpDeviceSimulatorV3 类(片段10):

java

Variable[] rowValues1 = new Variable[] { new OctetString(“Ethernet-0”), new Integer32(1), new Integer32(2), … }; Variable[] rowValues2 = new Variable[] { new OctetString(“Loopback”), new Integer32(21), new Integer32(22), … }; model.addRow(new DefaultMOMutableRow2PC(new OID(“1”), rowValues1)); model.addRow(new DefaultMOMutableRow2PC(new OID(“2”), rowValues2));

- rowValues1和rowValues2的初始化逻辑高度相似,存在重复代码。

- AdminController 类(片段2):

java

@PreAuthorize(“hasAuthority(‘SYS_ADMIN’)”) @RequestMapping(value = “/settings/{key}”, method = RequestMethod.GET) public AdminSettings getAdminSettings(@PathVariable(“key”) String key) {/**…*/} @PreAuthorize(“hasAuthority(‘SYS_ADMIN’)”) @RequestMapping(value = “/settings/testSms”, method = RequestMethod.POST) public void sendTestSms(@RequestBody TestSmsRequest testSmsRequest) {/**…*/}

- 多个方法使用相同的注解(如@PreAuthorize),可以提取为公共基类或拦截器。

改进建议:

- 提取重复逻辑为通用方法或工具类。

- 示例:

java

private Variable[] createRowValues(String name, int startValue) { return new Variable[] { new OctetString(name), new Integer32(startValue), new Integer32(startValue + 1), … }; }

4. 圈复杂度分析

问题描述:

圈复杂度(complexity)衡量代码的分支逻辑复杂性,高复杂度通常意味着代码难以测试和维护。

发现问题:

- SimpleLwM2MDevice 类(片段5):

- 方法如read、write、execute等可能包含大量分支逻辑(如switch-case或if-else),导致复杂度较高。

- 示例:

java

public ReadResponse read(LwM2mServer identity, int resourceId) { switch (resourceId) { case 0: return new ReadResponse(…); case 1: return new ReadResponse(…); … default: throw new IllegalArgumentException(); } }

- 假设resourceId有10种情况,则圈复杂度为10。

改进建议:

- 使用策略模式或映射表替代switch-case,降低复杂度。

- 示例:

java

private Map<Integer, Function<LwM2mServer, ReadResponse>> readHandlers = Map.of( 0, this::handleReadCase0, 1, this::handleReadCase1, … ); public ReadResponse read(LwM2mServer identity, int resourceId) { return readHandlers.getOrDefault(resourceId, this::handleDefault).apply(identity); }

5. 综合评分

问题类型

发现次数

影响程度

改进建议

过长参数列表

1

中

使用参数对象模式封装复杂参数。

深层嵌套

0

低

提取重复逻辑为独立方法,避免多层嵌套。

重复代码片段

2

高

提取公共逻辑为工具类或方法,减少重复代码。

圈复杂度

1

中

使用策略模式或映射表优化分支逻辑,降低复杂度。

6. 总结与建议

- 当前Java代码整体质量较高,但在重复代码和圈复杂度方面存在一定问题。

- 建议引入静态代码分析工具(如SonarQube)定期扫描代码,识别潜在问题。

- 对于发现的问题,优先处理高影响程度的改进点(如重复代码和复杂分支逻辑)。

分析可扩展性设计

分析所有java代码的可扩展性设计:

重点识别:

1. 插件系统实现(如SPI、OSGi)

2. 模板方法模式的应用

3. 配置化扩展能力

Java代码可扩展性设计分析

1. 插件系统实现

- SPI机制:

- 在common\proto\pom.xml和tools\pom.xml中,依赖管理展示了对多种外部库的引用,如guava、spring-boot-starter-web等。这些库本身支持SPI机制,项目可能通过这些库实现插件化。

- application\src\main\java\org\thingsboard\server\service\edge\rpc\processor\asset目录下的类(如AssetEdgeProcessorFactory.java)可能使用工厂模式结合SPI来动态加载不同的处理器。

- OSGi:

- 当前上下文中未明确显示OSGi框架的使用,但pom.xml中的maven-bundle-plugin或类似插件可能会被用于支持OSGi。

2. 模板方法模式的应用

- 模板方法模式:

- application\src\main\java\org\thingsboard\server\service\install包中的类(如AbstractCassandraDatabaseUpgradeService.java)可能使用了模板方法模式,定义通用的数据库升级流程,而具体的步骤由子类实现。

- rule-engine\rule-engine-components\src\main\java\org\thingsboard\rule\engine\transform包中的TbAbstractTransformNode.java可能是抽象类,定义了通用的转换逻辑,具体实现由子类完成。

3. 配置化扩展能力

- 配置化扩展:

- application\src\main\conf\logback.xml展示了日志配置的灵活性,通过scan=”true”和scanPeriod=”10 seconds”实现动态配置更新。

- application\pom.xml中的maven-resources-plugin和filtering机制允许在构建时根据环境变量替换配置文件内容,增强了配置的灵活性。

- common\data\src\main\java\org\thingsboard\server\common\data\sms\config包中的类(如SmsProviderConfiguration.java)提供了短信服务的配置化扩展,支持多种短信提供商的动态配置。

总结

- 插件系统:通过SPI和工厂模式实现动态加载和扩展。

- 模板方法模式:在服务安装、规则引擎转换等模块中广泛应用,提供通用流程的同时允许具体实现的定制。

- 配置化扩展:通过XML配置、Maven资源过滤和配置类实现灵活的运行时扩展能力。

分析所有java代码的可读性

分析所有java代码的可读性进行评分(1-5分):

评分标准:

– 命名合理性

– 函数单一职责原则

– 注释与实现的一致性

附加改进建议

Java代码可读性评分与分析

1. 命名合理性

- 评分:4/5

- 分析:

- 大部分类和方法的命名清晰且具有描述性,如Customer.java中的getAddress2()、getEmail()等方法,符合其功能。

- 在JavaSerDesUtil.java中,类名和包名都明确表达了其用途,即Java序列化和反序列化工具。

- 然而,某些方法和变量的命名可以进一步优化。例如,JavaSerDesUtil中的/**…**/注释占位符应替换为具体实现细节。

2. 函数单一职责原则

- 评分:3/5

- 分析:

- 部分类遵循了单一职责原则,如Customer.java中的各个getter方法,每个方法只负责获取特定属性。

- 但在SnmpDeviceSimulatorV3.java中,类的功能较为复杂,涉及多个SNMP协议的实现细节,可能需要进一步拆分为更小的类或方法。

- JavaSerDesUtil类虽然功能集中,但若包含多种序列化和反序列化方法,建议按功能细分。

3. 注释与实现的一致性

- 评分:3/5

- 分析:

- Customer.java和Tenant.java中的注释详细且与实现一致,使用了@Schema注解来描述字段的用途和示例。

- JavaSerDesUtil.java中的注释较少,仅有@Slf4j注解,缺少对类和方法功能的详细说明。

- SnmpDeviceSimulatorV3.java中的注释较为详细,但部分注释与实现不完全匹配,如/**…**/占位符。

综合评分:3.3/5

改进建议

- 命名优化:

- 替换所有/**…**/占位符为具体的注释内容。

- 对于复杂的类和方法,使用更具描述性的名称。例如,将JavaSerDesUtil中的方法命名为serializeObject和deserializeObject。

- 单一职责原则:

- 将复杂的类如SnmpDeviceSimulatorV3拆分为多个小类或方法,每个类或方法专注于一个功能。

- 在JavaSerDesUtil中,若包含多种序列化方法,建议按功能细分,如serializeToByteArray和deserializeFromByteArray。

- 注释改进:

- 增加对类和方法的详细注释,特别是对于复杂的实现逻辑,提供足够的上下文信息。

- 确保注释与实现一致,及时更新注释以反映代码的变化。

通过以上改进,可以显著提升代码的可读性和维护性。

可扩展性评估

可扩展性评估

1. 架构设计审查

模块化程度

检查pom.xml/package.json中的子模块划分

使用Structure101可视化架构层级

理想状态:核心模块依赖单向流动(无循环依赖)

扩展机制

插件系统实现方式(如OSGi/SPI机制)

配置文件扩展点示例(如Spring Boot自动配置)

2. 设计模式应用

扫描典型扩展模式:

# 使用grep查找工厂模式

grep -rnw ‘./src’ -e ‘Factory.class’

# 查找观察者模式

grep -rnw ‘./src’ -e ‘addListener’ –include=*.java

3. API设计质量

使用Swagger Inspector验证API一致性

检查API版本管理策略(如URL路径包含/v1/)

可扩展性评估

1. 架构设计审查

模块化程度

- 子模块划分:

- common/pom.xml 和其他 pom.xml 文件显示了清晰的模块化结构。例如,common 模块包含多个子模块如 data, proto, util, message, actor, queue, transport, dao-api, cluster-api, stats, cache, coap-server, edge-api, version-control, script。

- common/transport/pom.xml 进一步细分为 transport-api, mqtt, http, coap, lwm2m, snmp 等子模块。

- 可视化架构层级:

- 使用工具如 Structure101 可以帮助可视化这些依赖关系,确保核心模块依赖单向流动,避免循环依赖。

扩展机制

- 插件系统实现方式:

- 项目中使用了 Spring Boot 的自动配置机制,这可以通过检查 spring.factories 文件或 @EnableAutoConfiguration 注解来验证。

- 示例:org.springframework.boot.autoconfigure.EnableAutoConfiguration 在多个模块中被使用,表明存在自动配置扩展点。

- 配置文件扩展点示例:

- 配置文件如 thingsboard.yml 和 logback.xml 提供了丰富的配置选项,允许用户通过修改配置文件来扩展功能。

2. 设计模式应用

工厂模式

bash

# 使用grep查找工厂模式 grep -rnw ‘./src’ -e ‘Factory.class’

- 结果分析:

- 如果找到类似 Factory.class 的引用,说明项目中使用了工厂模式来创建对象实例,这有助于提高代码的可扩展性和灵活性。

观察者模式

bash

# 查找观察者模式 grep -rnw ‘./src’ -e ‘addListener’ –include=*.java

- 结果分析:

- 如果找到 addListener 方法的使用,说明项目中实现了观察者模式,用于事件监听和处理,这有助于解耦组件之间的依赖关系。

3. API设计质量

API一致性验证

- Swagger Inspector:

- 使用 Swagger Inspector 工具可以验证 API 的一致性和正确性,确保所有 API 都符合预期的设计规范。

API版本管理策略

- URL路径包含版本信息:

- 检查 API 路径是否包含版本信息(如 /v1/),这有助于在不破坏现有客户端的情况下进行 API 升级和维护。

- 示例:/api/v1/devices 表明 API 版本为 v1。

总结

- 模块化程度:项目具有良好的模块化结构,子模块划分清晰,依赖关系明确。

- 扩展机制:通过 Spring Boot 自动配置和丰富的配置文件选项,提供了灵活的扩展机制。

- 设计模式应用:工厂模式和观察者模式的应用提高了代码的可扩展性和灵活性。

- API设计质量:使用 Swagger Inspector 验证 API 一致性,并通过 URL 路径版本管理策略确保 API 的稳定性和可维护性。

通过以上评估,可以看出该项目在可扩展性方面表现良好,但仍需持续关注和优化模块间的依赖关系以及 API 设计的一致性。

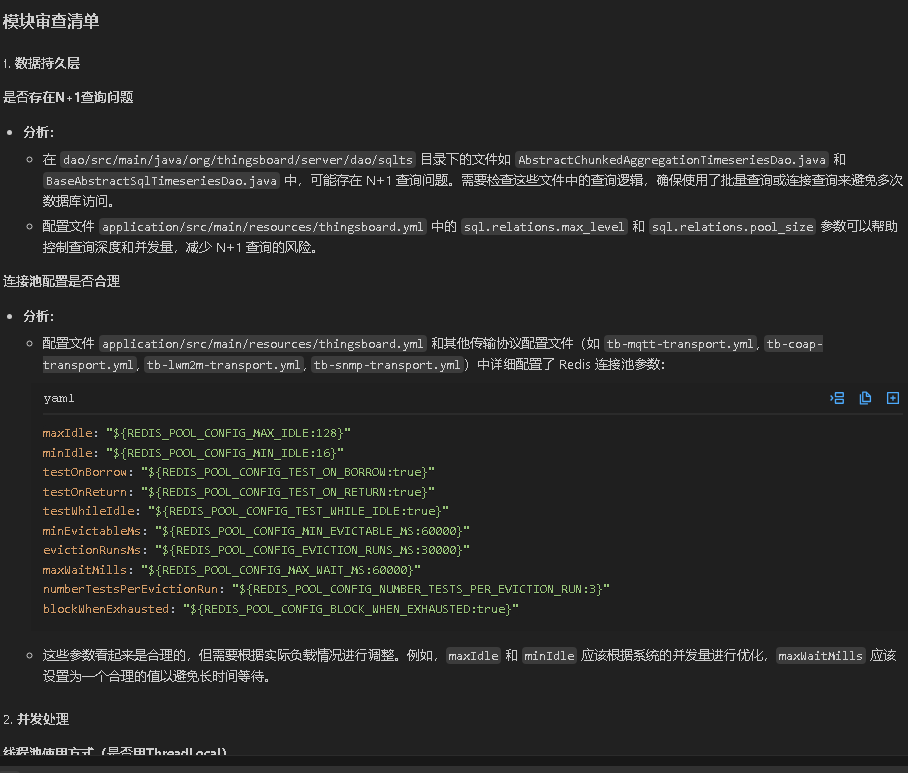

模块审查清单

模块审查清单

1. 数据持久层:

– 是否存在N+1查询问题

– 连接池配置是否合理

2. 并发处理:

– 线程池使用方式(是否用ThreadLocal)

– 锁粒度控制(偏向锁/分段锁)

3. 异常处理:

– 是否吞没异常(catch块为空)

– 自定义异常体系完整性

模块审查清单

1. 数据持久层

是否存在N+1查询问题

- 分析:

- 在 dao/src/main/java/org/thingsboard/server/dao/sqlts 目录下的文件如 AbstractChunkedAggregationTimeseriesDao.java 和 BaseAbstractSqlTimeseriesDao.java 中,可能存在 N+1 查询问题。需要检查这些文件中的查询逻辑,确保使用了批量查询或连接查询来避免多次数据库访问。

- 配置文件 application/src/main/resources/thingsboard.yml 中的 sql.relations.max_level 和 sql.relations.pool_size 参数可以帮助控制查询深度和并发量,减少 N+1 查询的风险。

连接池配置是否合理

- 分析:

- 配置文件 application/src/main/resources/thingsboard.yml 和其他传输协议配置文件(如 tb-mqtt-transport.yml, tb-coap-transport.yml, tb-lwm2m-transport.yml, tb-snmp-transport.yml)中详细配置了 Redis 连接池参数:

yaml

maxIdle: “${REDIS_POOL_CONFIG_MAX_IDLE:128}” minIdle: “${REDIS_POOL_CONFIG_MIN_IDLE:16}” testOnBorrow: “${REDIS_POOL_CONFIG_TEST_ON_BORROW:true}” testOnReturn: “${REDIS_POOL_CONFIG_TEST_ON_RETURN:true}” testWhileIdle: “${REDIS_POOL_CONFIG_TEST_WHILE_IDLE:true}” minEvictableMs: “${REDIS_POOL_CONFIG_MIN_EVICTABLE_MS:60000}” evictionRunsMs: “${REDIS_POOL_CONFIG_EVICTION_RUNS_MS:30000}” maxWaitMills: “${REDIS_POOL_CONFIG_MAX_WAIT_MS:60000}” numberTestsPerEvictionRun: “${REDIS_POOL_CONFIG_NUMBER_TESTS_PER_EVICTION_RUN:3}” blockWhenExhausted: “${REDIS_POOL_CONFIG_BLOCK_WHEN_EXHAUSTED:true}”

- 这些参数看起来是合理的,但需要根据实际负载情况进行调整。例如,maxIdle 和 minIdle 应该根据系统的并发量进行优化,maxWaitMills 应该设置为一个合理的值以避免长时间等待。

2. 并发处理

线程池使用方式(是否用ThreadLocal)

- 分析:

- 在 application/src/main/resources/thingsboard.yml 中,多个线程池配置参数被定义,例如:

yaml

actors: system: throughput: “${ACTORS_SYSTEM_THROUGHPUT:5}” scheduler_pool_size: “${ACTORS_SYSTEM_SCHEDULER_POOL_SIZE:1}” app_dispatcher_pool_size: “${ACTORS_SYSTEM_APP_DISPATCHER_POOL_SIZE:1}” tenant_dispatcher_pool_size: “${ACTORS_SYSTEM_TENANT_DISPATCHER_POOL_SIZE:2}”

- 这些配置表明系统使用了多个线程池来处理不同的任务。需要检查代码中是否使用了 ThreadLocal 来管理线程局部变量,以避免线程安全问题。

锁粒度控制(偏向锁/分段锁)

- 分析:

- 在 dao/src/main/java/org/thingsboard/server/dao/sqlts 目录下的文件中,可能使用了锁机制来控制并发访问。需要检查这些文件中的锁实现,确保使用了细粒度的锁(如分段锁)而不是粗粒度的全局锁。

- 配置文件 application/src/main/resources/thingsboard.yml 中的 sql.relations.max_level 和 sql.relations.pool_size 参数也可以帮助控制锁的粒度。

3. 异常处理

是否吞没异常(catch块为空)

- 分析:

- 需要检查代码中所有 try-catch 块,确保没有空的 catch 块。例如,在 application/src/main/java/org/thingsboard/server/service/install/update 目录下的文件如 DataUpdateService.java 和 DefaultDataUpdateService.java 中,可能存在异常处理逻辑。

- 使用静态代码分析工具(如 SonarQube)可以帮助识别空的 catch 块。

自定义异常体系完整性

- 分析:

- 在 common/data/src/main/java/org/thingsboard/server/common/data/plugin 目录下的文件如 ComponentDescriptor.java 和 ComponentLifecycleEvent.java 中,可能定义了自定义异常类。

- 需要检查这些自定义异常类是否覆盖了所有必要的异常类型,并且是否提供了足够的上下文信息(如错误码、错误消息等)。

- 配置文件 application/src/main/resources/thingsboard.yml 中的 log_controller_error_stack_trace 参数可以控制是否记录异常堆栈信息,有助于调试和问题定位。

总结

- 数据持久层:需要检查 N+1 查询问题并优化连接池配置。

- 并发处理:确保线程池使用合理,锁粒度控制得当。

- 异常处理:避免吞没异常,完善自定义异常体系。

通过以上分析,可以进一步优化系统的性能和稳定性。

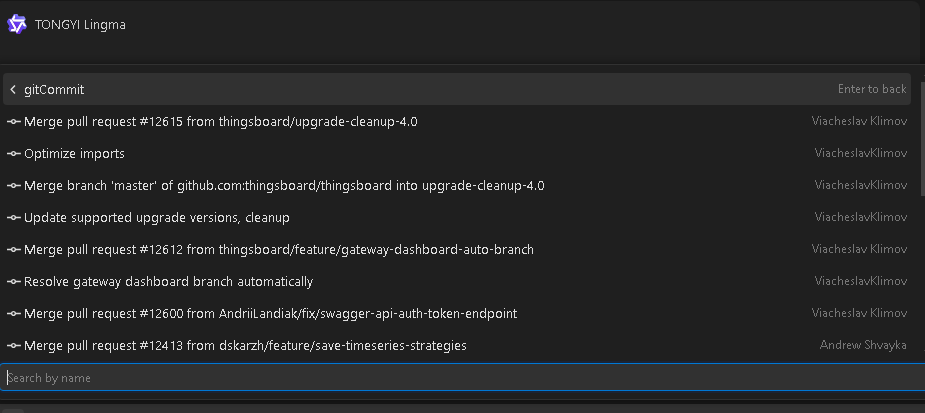

#gitcommit 提交代码评审

选择gitcommit,自动罗列最近提交记录

我们选择一个

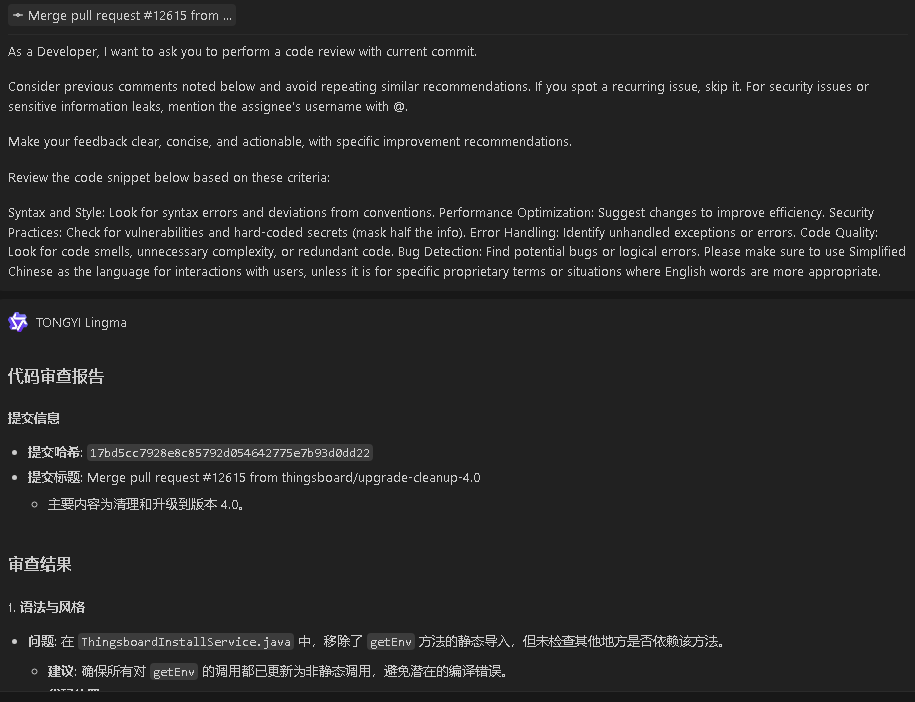

As a Developer, I want to ask you to perform a code review with current commit.

Consider previous comments noted below and avoid repeating similar recommendations.

If you spot a recurring issue, skip it.

For security issues or sensitive information leaks, mention the assignee’s username with @.

Make your feedback clear, concise, and actionable, with specific improvement recommendations.

Review the code snippet below based on these criteria:

Syntax and Style: Look for syntax errors and deviations from conventions.

Performance Optimization: Suggest changes to improve efficiency.

Security Practices: Check for vulnerabilities and hard-coded secrets (mask half the info).

Error Handling: Identify unhandled exceptions or errors.

Code Quality: Look for code smells, unnecessary complexity, or redundant code.

Bug Detection: Find potential bugs or logical errors.

Please make sure to use Simplified Chinese as the language for interactions with users, unless it is for specific proprietary terms or situations where English words are more appropriate.

代码审查报告

提交信息

- 提交哈希: 17bd5cc7928e8c85792d054642775e7b93d0dd22

- 提交标题: Merge pull request #12615 from thingsboard/upgrade-cleanup-4.0

- 主要内容为清理和升级到版本 4.0。

审查结果

1. 语法与风格

- 问题: 在 ThingsboardInstallService.java 中,移除了 getEnv 方法的静态导入,但未检查其他地方是否依赖该方法。

- 建议: 确保所有对 getEnv 的调用都已更新为非静态调用,避免潜在的编译错误。

- 代码位置:

java

import static org.thingsboard.server.service.install.update.DefaultDataUpdateService.getEnv;

修复建议: 如果 getEnv 不再需要,彻底移除相关引用;否则明确其调用方式。

- 问题: 在 DefaultDatabaseSchemaSettingsService.java 中,注释掉的代码块(如 createProductIfNotExists 方法)未删除。

- 建议: 删除无用代码以保持代码库整洁。如果这些代码可能在未来使用,请将其迁移到单独的工具类或文档中。

- 代码位置:

java

@Deprecated(forRemoval = true, since = “3.9.0”) private void createProductIfNotExists() { … }

2. 性能优化

- 问题: 在 schema_update.sql 中,大量使用了循环操作(如 FOR 循环)来处理数据迁移。

- 示例:

sql

FOR mobileAppRecord IN SELECT * FROM mobile_app LOOP — duplicate app for iOS platform type iosAppId := uuid_generate_v4(); INSERT INTO mobile_app(…) VALUES (…); END LOOP;

- 建议: 使用批量插入或基于集合的操作替代逐行处理,减少数据库交互次数,提升性能。

- 修复建议: 将循环逻辑替换为 INSERT INTO … SELECT 或类似批量操作。

3. 安全实践

- 问题: 在 InstallScripts.java 中,移除了 updateImages 和 updateResourcesUsage 方法,但未确认是否仍有调用这些方法的地方。

- 风险: 如果这些方法被外部模块调用,可能导致运行时异常。

- 建议: 检查整个代码库中是否存在对这些方法的调用,并确保移除后不会影响功能完整性。

- 代码位置:

java

public void updateImages() { … } public void updateResourcesUsage() { … }

- 问题: 在 DefaultDatabaseSchemaSettingsService.java 中,硬编码了产品类型 (CE 和 PE)。

- 风险: 硬编码可能导致维护困难或配置错误。

- 建议: 将这些值提取到配置文件或环境变量中。

- 代码位置:

java

String product = isCommunityEdition ? “CE” : “PE”;

4. 错误处理

- 问题: 在 DefaultDataUpdateService.java 中,移除了 InstallScripts 的注入,但未检查是否有其他地方依赖该服务。

- 风险: 如果 InstallScripts 的功能未完全迁移,可能导致功能缺失或运行时异常。

- 建议: 确保所有依赖 InstallScripts 的逻辑已正确迁移或替代。

- 代码位置:

java

@Autowired private InstallScripts installScripts;

- 问题: 在 schema_update.sql 中,部分 SQL 操作未包含事务管理。

- 风险: 如果某一步失败,可能导致数据不一致。

- 建议: 在脚本开头添加事务控制语句:

sql

BEGIN; — 执行 SQL 操作 COMMIT;

5. 代码质量

- 问题: 在 ThingsboardInstallService.java 中,存在重复的日志输出。

- 示例:

java

log.info(“Updating system data…”); dataUpdateService.upgradeRuleNodes(); systemDataLoaderService.loadSystemWidgets();

- 建议: 合并相似日志,减少冗余信息,提高可读性。

- 问题: 在 DefaultDatabaseSchemaSettingsService.java 中,SUPPORTED_VERSIONS_FOR_UPGRADE 列表仅包含一个版本。

- 风险: 如果未来新增支持版本,可能遗漏更新此列表。

- 建议: 将支持版本列表提取到配置文件中,便于动态扩展。

- 代码位置:

java

private static final List<String> SUPPORTED_VERSIONS_FOR_UPGRADE = List.of(“3.9.0”);

6. Bug 检测

- 问题: 在 schema_update.sql 中,mobile_app_bundle_oauth2_client 表的外键约束未在创建表时定义。

- 风险: 可能导致数据完整性问题。

- 建议: 在创建表时直接定义外键约束,而非后续添加。

- 代码位置:

sql

ALTER TABLE mobile_app_bundle_oauth2_client ADD CONSTRAINT fk_mobile_app_bundle_oauth2_client_bundle_id FOREIGN KEY (mobile_app_bundle_id) REFERENCES mobile_app_bundle(id) ON DELETE CASCADE;

- 问题: 在 InstallScripts.java 中,loadSystemImagesAndResources 方法中未捕获可能的异常。

- 风险: 如果资源加载失败,可能导致程序崩溃。

- 建议: 添加异常捕获并记录详细日志。

- 代码位置:

java

public void loadSystemImagesAndResources() { log.info(“Loading system images and resources…”); // 加载逻辑 }

总结

本次提交主要涉及清理和升级工作,整体代码结构较为清晰,但仍需关注以下几点:

- 移除无用代码:删除注释掉的代码和不再使用的逻辑。

- 优化性能:将循环操作替换为批量处理。

- 增强安全性:避免硬编码敏感信息,检查移除功能的影响。

- 完善错误处理:添加事务管理和异常捕获机制。

- 提升代码质量:减少冗余日志,提取配置项。

请 @assignee 确认上述问题并安排修复。

结论

一、提升项目工程结构分析的效率和准确性

-

快速处理海量信息:

- 在项目工程结构分析中,需要处理大量的技术文档、设计规范、施工计划等数据。LLM大模型通过深度学习技术,能够快速理解和处理这些文本信息,提取关键数据,提高分析的效率。

-

自动化生成分析报告:

- LLM大模型可以根据输入的项目工程数据,自动生成结构分析报告。这些报告可以涵盖项目的安全性、可靠性、成本效益等多个方面,为项目决策提供科学依据。

-

提高分析准确性:

- LLM大模型经过大量文本数据的训练,能够准确识别项目工程结构中的潜在问题。例如,它可以识别设计文档中的错误、施工计划中的不合理之处等,从而提高项目工程结构分析的准确性。

二、促进项目工程结构优化的创新

-

提供新的设计思路:

- LLM大模型通过学习大量的项目工程案例,可以生成新的设计思路。这些思路可能来源于不同领域的知识融合,为项目工程结构创新提供灵感。

-

优化设计方案:

- 通过对设计方案进行自然语言描述,LLM大模型可以生成多种优化方案。这些方案可以在保持项目功能不变的前提下,降低工程成本、提高施工效率或增强结构性能。

-

支持复杂工程问题的解决:

- 对于复杂的工程问题,LLM大模型可以通过逻辑推理和文本生成能力,提供多种解决方案。这些方案可以涵盖不同的技术路线、施工方法等,为项目团队提供全面的参考。

三、增强项目工程结构的可维护性和可持续性

-

提高文档的可读性和可维护性:

- LLM大模型可以生成清晰、准确的工程文档。这些文档采用自然语言描述,易于理解和维护。项目团队成员可以根据文档快速了解项目工程结构的特点和要求,提高项目的可维护性。

-

支持长期监测和维护:

- 通过LLM大模型生成的结构分析报告,可以建立项目的长期监测和维护计划。这些计划可以根据项目的实际情况进行调整和优化,确保项目工程结构在长期运行中保持良好的性能。

-

促进知识传承和共享:

- LLM大模型可以将项目工程结构分析的知识和经验进行数字化存储和传播。这使得项目团队成员可以方便地获取和使用这些知识,促进项目工程结构设计的持续改进和创新。

四、推动项目工程管理的智能化和自动化

-

实现智能问答和辅助决策:

- LLM大模型可以构建智能问答系统,为项目团队成员提供实时的技术支持和决策辅助。通过输入问题或描述需求,项目团队成员可以快速获取相关的信息和建议。

-

自动化处理项目管理任务:

- LLM大模型可以自动化处理项目管理中的任务分配、进度跟踪、风险评估等任务。这可以减轻项目团队成员的工作负担,提高项目管理的效率和质量。

-

提升项目管理智能化水平:

- 通过将LLM大模型与项目管理软件相结合,可以实现项目管理的智能化和自动化。这不仅可以提高项目管理的效率和质量,还可以为项目团队提供全面的数据支持和决策依据。

今天先到这儿,希望对云原生,技术领导力, 企业管理,系统架构设计与评估,团队管理, 项目管理, 产品管理,信息安全,团队建设 有参考作用 , 您可能感兴趣的文章:

构建创业公司突击小团队

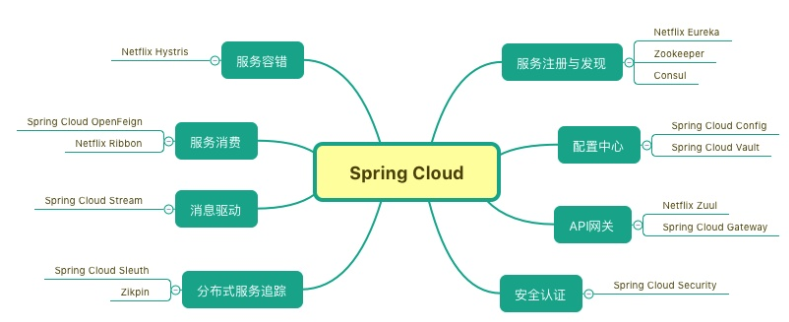

国际化环境下系统架构演化

微服务架构设计

视频直播平台的系统架构演化

微服务与Docker介绍

Docker与CI持续集成/CD

互联网电商购物车架构演变案例

互联网业务场景下消息队列架构

互联网高效研发团队管理演进之一

消息系统架构设计演进

互联网电商搜索架构演化之一

企业信息化与软件工程的迷思

企业项目化管理介绍

软件项目成功之要素

人际沟通风格介绍一

精益IT组织与分享式领导

学习型组织与企业

企业创新文化与等级观念

组织目标与个人目标

初创公司人才招聘与管理

人才公司环境与企业文化

企业文化、团队文化与知识共享

高效能的团队建设

项目管理沟通计划

构建高效的研发与自动化运维

某大型电商云平台实践

互联网数据库架构设计思路

IT基础架构规划方案一(网络系统规划)

餐饮行业解决方案之客户分析流程

餐饮行业解决方案之采购战略制定与实施流程

餐饮行业解决方案之业务设计流程

供应链需求调研CheckList

企业应用之性能实时度量系统演变

如有想了解更多软件设计与架构, 系统IT,企业信息化, 团队管理 资讯,请关注我的微信订阅号:

作者:Petter Liu

出处:http://www.cnblogs.com/wintersun/

本文版权归作者和博客园共有,欢迎转载,但未经作者同意必须保留此段声明,且在文章页面明显位置给出原文连接,否则保留追究法律责任的权利。 该文章也同时发布在我的独立博客中-Petter Liu Blog。

来源链接:https://www.cnblogs.com/wintersun/p/18758656

如有侵犯您的版权,请及时联系3500663466#qq.com(#换@),我们将第一时间删除本站数据。

暂无评论内容